Implementação de WAF mod_security e integração com Graylog utilizando Filebeat e Logstash

Instalar e configurar um WAF utilizando mod_security em um servidor de proxy reverso para bloquear acessos maliciosos. Também é mostrado como integrar os logs gerados com o Graylog, a fim de obter uma melhor visibilidade dos ataques. Essa integração é feita com FileBeat e Logstash e o tratamento dos dados com o projeto logstash-modsecurity.

[ Hits: 10.130 ]

Por: NerdBarbado em 30/07/2020

Integração com o Graylog

sudo firewall-cmd --reload

Pronto, a princípio logs do Logstash devem chegar ao Graylog. Para forçar isso, execute a linha abaixo novamente, substituindo pelo endereço do seu sistema web protegido pelo mod_security. Isso irá criar uma requisição que parece maliciosa, disparando o mod_security:

sudo curl -s -o /dev/null -w '%{http_code}' " teste.com.br?username=1'%20or%20'1'%20=%20'"

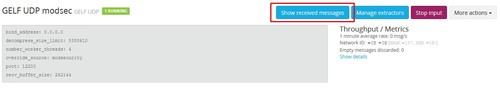

Depois de algum tempo o Graylog deve receber um log do Logstash e o listar na tela, já que foi configurado anteriormente para ele listar os dados recebidos do input criado especificamente para o modsecurity: Nesse ponto, você já tem toda a instalação e configuração funcional! Como passo seguinte pode-se ainda tentar criar extractors para retirar mais informações úteis dos logs recebidos do mod_security e muito mais, aproveitando todas as funcionalidades do Graylog.

2. Instalação e configuração do mod_security e mod_evasive

3. Instalação e configuração do FileBeat e Logstash

4. Testando integração do modsecurity, filebeat e logstash

5. Integração com o Graylog

Principais formas de anonimato ao navegar na Internet

Melhorando o nível de segurança com chflags

Recuperar a senha de root iniciando através do init=/bin/bash e alterando o arquivo /etc/shadow

Fala amigo,

Primeiramente obrigado pelo artigo.

Uma observação:

Na parte "IncludeOptional modsecurity.d/rules/*.conf" seria "IncludeOptional modsecurity.d/owasp-modsecurity-crs/rules/*.conf"

Na parte "Ainda no arquivo /etc/httpd/modsecurity.d/mod_security.conf verifique..." o caminho do arquivo está errado. Seria o caminho /etc/httpd/conf.d/mod_security.conf

Atenciosamente,

x.x

run rabbit run

Patrocínio

Destaques

Artigos

Cirurgia para acelerar o openSUSE em HD externo via USB

Void Server como Domain Control

Modo Simples de Baixar e Usar o bash-completion

Monitorando o Preço do Bitcoin ou sua Cripto Favorita em Tempo Real com um Widget Flutuante

Dicas

Como fazer a conversão binária e aplicar as restrições no Linux

Como quebrar a senha de um servidor Linux Debian

Como bloquear pendrive em uma rede Linux

Um autoinstall.yaml para Ubuntu com foco em quem vai fazer máquina virtual

Instalar GRUB sem archinstall no Arch Linux em UEFI Problemático

Tópicos

Formas seguras de instalar Debian Sid (13)

Malware encontrado em extensões do Firefox. (0)

Fiz uma pergunta no fórum mas não consigo localizar [RESOLVIDO] (21)

Top 10 do mês

-

Xerxes

1° lugar - 150.562 pts -

Fábio Berbert de Paula

2° lugar - 69.329 pts -

Mauricio Ferrari

3° lugar - 21.874 pts -

Buckminster

4° lugar - 21.412 pts -

Alberto Federman Neto.

5° lugar - 20.685 pts -

edps

6° lugar - 19.660 pts -

Daniel Lara Souza

7° lugar - 19.032 pts -

Andre (pinduvoz)

8° lugar - 17.540 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 16.323 pts -

Diego Mendes Rodrigues

10° lugar - 14.587 pts