Bloqueando o Ultrasurf através do Netfilter/Iptables versão 10.08

Publicado por Manoel Felipe Ramos em 11/05/2011

[ Hits: 12.785 ]

Bloqueando o Ultrasurf através do Netfilter/Iptables versão 10.08

Procedimento para bloqueio:

Obs.: Esta dica funciona até a última versão do Ultrasurf, a 10.08, disponibilizada até a publicação deste arquivo. Não sei se irá funcionar para as próximas versões!

O bloqueio é feito diretamente no firewall (Netfilter / Iptables).

Basta colocar as seguintes linhas abaixo no final do seu Iptables:

iptables -I FORWARD -p tcp -d 65.49.2.0/24 -j DROP

iptables -I FORWARD -p tcp -d 65.49.14.0/24 -j DROP

iptables -I FORWARD -p tcp --dport 19769 -j DROP

iptables -I FORWARD -p tcp --dport 55433 -j DROP

iptables -I FORWARD -p tcp --dport 33190 -j DROP

iptables -I FORWARD -p tcp --dport 19769 -j DROP

Obs.: Os meus firewalls redirecionam a porta 80 para a 3128 do Squid.

Espero ter ajudado!

Bloqueando o Ultrasurf através do Netfilter/Iptables versão 10.10

Projeto Root - Protegendo o Apache

Retirando o poder de root do bind no Slackware

WARNING: Remote host identification has changed!

Tutorial Backtrack - guia para quebrar senhas

Acesso remoto a seu GNU/Linux via linha de comando

Valeu pela dica amigo, já tinha aqui no firewall outras 3 regras mas em conjunto com as suas fiz os testes e nada de conectar valeu pela dica.

Amigo, obrigado pela contribuição. Porém aqui não deu certo. O ultrasurf demorou um pouco mais para se conectar, mas infelizmente o mesmo conectou e funcionou normalmente.

Uma pena.

Abraços.

Manoel, muito obrigado pela dica.

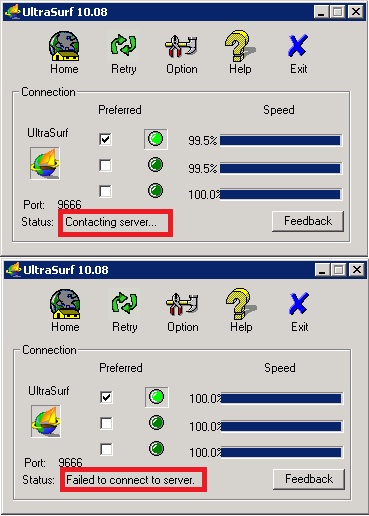

Pessoal, percebi que além das portas indicadas, tem também a 9666.

/sbin/iptables -I FORWARD -p tcp --dport 9666 -j DROP

Funcionou aqui.

Testei com o UltraSurf 10.09, última versão até hoje (18-05-2011).

Boa Sorte.

Foi só um incio para dar um gostinho ta funcionando novamente.

##################################

# ATUALIZACAO DA DICA #

# ULTRASURF BLOQUEADO ATE A VERSAO 10.10 #

##################################

Prezados Amigos!

Realmente ouve atualizações nesta praga do UltraSurf!

Mas, consegui bloqueá-lo até a versão 10.10:

OBS: Note que bloqueei os ranges dos ip's somente nas conexões 443 de HTTPS:

REGRA COMPLETA PARA BLOQUEA-LO:

iptables -I FORWARD -p tcp --dport 19769 -j DROP

iptables -I FORWARD -p tcp --dport 55433 -j DROP

iptables -I FORWARD -p tcp --dport 33190 -j DROP

iptables -I FORWARD -p tcp --dport 19769 -j DROP

iptables -I FORWARD -p tcp --dport 23620 -j DROP

iptables -I FORWARD -p tcp --dport 3103 -j DROP

iptables -I FORWARD -p tcp --dport 3162 -j DROP

iptables -I FORWARD -p tcp --dport 2000:3000 -j DROP

iptables -I FORWARD -p tcp -d 65.49.2.0/24 -j DROP

iptables -I FORWARD -p tcp -s 65.49.2.0/24 -j DROP

iptables -I FORWARD -p tcp -d 65.49.14.0/24 -j DROP

iptables -I FORWARD -p tcp -s 65.49.14.0/24 -j DROP

iptables -I FORWARD -p tcp -d 208.43.202.0/24 -j DROP

iptables -I FORWARD -p tcp -s 208.43.202.0/24 -j DROP

iptables -I FORWARD -d 114.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 114.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 112.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 112.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 59.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 59.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 118.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 118.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 61.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 61.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 1.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 1.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 122.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 122.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 124.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 124.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 111.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 111.0.0.0/8 -p tcp --destination-port 443 -j DROP

Esta regra foi testada em 2 firewalls!

Mas lembrem-se, a porta 80 tem que estar redirecionando para a 3128 do Squid, caso contrário, deve-se bloquear a 80 ou 8080 para os ranges das redes que foram informadas acima.

Também podemos bloquear todo os ranges, o problema é que se quisermos acessar algumas destas redes, não vamos conseguir!

Aqui esta funcioando perfeitamente!!! Data: 20/05/2011

Olá amigo manoel-ramos!

Valeu pela dica fiz os testes aqui e esta praga não teve sucesso, vou continuar monitorando e verificar se afetou algum serviço da rede, valeu.

Amigo Tothbr!

Lembrem-se, a porta 80 tem que estar redirecionando para a 3128 do Squid, caso contrário, deve-se bloquear a 80 ou 8080 para os ranges das redes que foram informadas acima.

Também podemos bloquear todo os ranges, o problema é que se quisermos acessar algumas destas redes, não vamos conseguir!

Pra mim está bloqueando perfeitamente!

Manoel, os comandos que voce disponibilizou pra bloquear o ultrasurf, funcionou perfeitamente nas LANs que eu administro, obrigado pela tua contribuicao.

OBS: Não é necessario bloquear a porta iptables 9666 pois esta porta funciona somente no localhost da estacao, nao passando pelo Firewall. Se quiseres, bloquei esta porta através do firewall da estação de trabalho!

bom dia pessoal

fiz coforme procedimento e o ultra surf nao funcionou, porem um sistema online que uso aqui e roda na porta https (443) parou de funcionar, alguem tem ideia do que pode ter acontecido, visto que miha porta 443 nao ta bloqueado no iptables e tambem nenhuma das regras postadas acima bloqueia totalmente o trafego na porta 443, exceto para essas redes discrimidas ae.

e outra, alguem poderia me dizer se sao essa portas que estao influenciando nno bloqueio do meu sistema:

iptables -I FORWARD -p tcp --dport 19769 -j DROP

iptables -I FORWARD -p tcp --dport 55433 -j DROP

iptables -I FORWARD -p tcp --dport 33190 -j DROP

iptables -I FORWARD -p tcp --dport 19769 -j DROP

iptables -I FORWARD -p tcp --dport 23620 -j DROP

iptables -I FORWARD -p tcp --dport 3103 -j DROP

iptables -I FORWARD -p tcp --dport 3162 -j DROP

iptables -I FORWARD -p tcp --dport 2000:3000 -j DROP

porque se nao me engano quado vc acessa alguma pagina essa pagina manda uma resposta para o seu pc em portas altas acima de 1024.

att

Olá @dalveson,

Primeiramente, gostaria de saber se sua rede está bloqueando apenas este sistema em https? Os sites de bancos estão funcionando?

Caso os sites dos bancos e outras aplicações em https estão funcioando, libere o endereço da rede do seu sistema, que está rodando em https, para passar direto pelo firewall.

Sobre a sua pergunta, referente as portas acima de 1024, são do protocolo UDP e não TCP no qual estamos bloqueando. É por isto que não bloqueamento totalmente o protocolo UDP em nossos firewalls.

Mas, se você está com dúvidas, analise as conexões no seu firewall utilizando o TCPDUMP, no qual mostrará as portas que estão rodando e que estão sendo bloqueadas. Daí é só liberar a porta e fazer novamente o teste com o Ultrasurf.

Poste aqui estes testes!

Bom dia Manoel Ramos

Obrigado pela atenção

Sobre liberar somente para o ip do sistema ja havia acabado de fazer isso, agora estou efetuando os testes para verificar se tudo funcionara corretamente.

Uma outra duvida é sobre o ultra surf utilizado como add on para o firefox, essas regras tbm bloqueara ele

att

Sim, porque ele bloqueia a nível de rede e não por aplicação!

Boa tarde galera, acabo de testar com o ultrasurf 10.16 e obtive sucesso apenas removendo a regra 'iptables -I FORWARD -p tcp --dport 2000:3000 -j DROP', pois com ela ativa o gmail parava de funcionar e provavelmente outros sites que utilizam https. Até o momento está tudo ok e ultrasurf bloqueado. Abraços

Olá pessoal, conseguir bloquear o ultrafsurf com as seguintes informações:

Utilizei as informações passadas por este artigo: http://www.vivaolinux.com.br/artigo/Como-bloquear-o-Ultrasurf-solucao-definitiva-%28iptables-+-Fail2...

em conjunto com as seguintes regras no final do iptables:

# BLOQUEIO ULTRASURF

iptables -I FORWARD -p tcp --dport 19769 -j DROP

iptables -I FORWARD -p tcp --dport 55433 -j DROP

iptables -I FORWARD -p tcp --dport 33190 -j DROP

iptables -I FORWARD -p tcp --dport 19769 -j DROP

iptables -I FORWARD -p tcp --dport 23620 -j DROP

iptables -I FORWARD -p tcp --dport 3103 -j DROP

iptables -I FORWARD -p tcp --dport 3162 -j DROP

iptables -I FORWARD -p tcp --dport 2000:3000 -j DROP

iptables -I FORWARD -p tcp -d 65.49.2.0/24 -j DROP

iptables -I FORWARD -p tcp -s 65.49.2.0/24 -j DROP

iptables -I FORWARD -p tcp -d 65.49.14.0/24 -j DROP

iptables -I FORWARD -p tcp -s 65.49.14.0/24 -j DROP

iptables -I FORWARD -p tcp -d 208.43.202.0/24 -j DROP

iptables -I FORWARD -p tcp -s 125.226.159.29 -j DROP

iptables -I FORWARD -p tcp -d 36.227.82.56 -j DROP

iptables -I FORWARD -p tcp -d 36.227.82.56 -j DROP

iptables -I FORWARD -p tcp -d 65.49.2.22 -j DROP

iptables -I FORWARD -p tcp -d 66.245.209.153 -j DROP

iptables -I FORWARD -p tcp -d 175.180.205.104 -j DROP

iptables -I FORWARD -d 114.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 114.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 112.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 112.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 59.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 59.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 118.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 118.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 61.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 61.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 1.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 1.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 122.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 122.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 124.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 124.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -s 111.0.0.0/8 -p tcp --destination-port 443 -j DROP

iptables -I FORWARD -d 111.0.0.0/8 -p tcp --destination-port 443 -j DROP

Patrocínio

Destaques

Artigos

Como compartilhar a tela do Ubuntu com uma Smart TV (LG, Samsung, etc.)

Descritores de Arquivos e Swappiness

tux-gpt - Assistente de IA para o Terminal

Instalação e configuração do Chrony

Programa IRPF - Guia de Instalação e Resolução de alguns Problemas

Dicas

Como instalar no Linux Jogos da Steam só para Windows

Instalando o Team Viewer no Debian Trixie - problema no Policykit

O Que Fazer Após Instalar Ubuntu 25.04

Tópicos

Erro ao atualizar o archlinux [RESOLVIDO] (2)

Erro ao executar o comando para dar um get email (0)

Top 10 do mês

-

Xerxes

1° lugar - 69.413 pts -

Fábio Berbert de Paula

2° lugar - 49.841 pts -

Buckminster

3° lugar - 23.104 pts -

Mauricio Ferrari

4° lugar - 16.290 pts -

Alberto Federman Neto.

5° lugar - 14.832 pts -

edps

6° lugar - 13.001 pts -

Diego Mendes Rodrigues

7° lugar - 12.870 pts -

Daniel Lara Souza

8° lugar - 12.663 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 12.201 pts -

Andre (pinduvoz)

10° lugar - 11.063 pts