Usando e instalando o Nessus no Linux

O Nessus é um software de auditoria de redes e varredura de vulnerabilidades que pode ser utilizado para descobrir falhas de segurança em sistemas UNIX e Windows. É possível ajustar o aplicativo para reproduzir a política de segurança de sua empresa, dos relatórios públicos das agências de segurança NSA, CERT e CIS, dentre outras.

[ Hits: 83.515 ]

Por: Rafael de Jesus Miranda em 10/05/2008

Utilizando o Nessus

O certificado oferece uma segurança maior ao acessar o servidor Nessus, pois garante que ele não foi substituído por outra máquina comprometida. Ressaltando que em ambientes Windows somente é possível a instalação do Cliente NESSUS e não do Servidor(Gerente).

O seguinte passo é inicializar o servidor, ainda como superusuário(root), usando o comando:

# nessusd -D

Após, volte ao seu login de usuário e abra o cliente, com o comando:

$ nessus

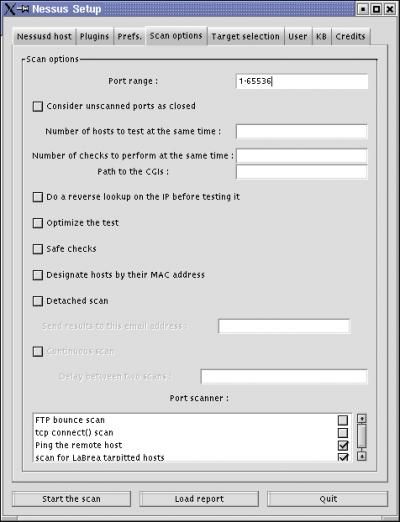

Agora você deverá logar-se no servidor Nessus, fornecendo seu login e senha. Nas configurações do programa(abas superiores) você tem acesso a várias opções, entre elas a faixa de portas TCP e UDP que devem ser escaneadas:

Se você quiser um teste completo, use a faixa 1-65536. Este teste é ideal para PCs da rede local, mas pode demorar bastante caso seja feito via Internet. Basicamente, ele envia um pacote TCP e outro pacote UDP para cada porta e para cada PC a ser testado. Se você quiser testar uma faixa inteira de endereços IP, com seus 255 PCs teremos nada menos que 33.423.360 pacotes, que correspondem a mais de 750 MB de dados.

Alguns testes do Nessus podem travar alguns PCs vulneráveis, como por exemplo estações Windows 95 vulneráveis ao "ping da morte". A opção "Safe checks" desativa testes potencialmente perigosos, evitando prejuízos aos usuários. De qualquer forma, o ideal é fazer o teste à noite, ou em algum horário em que os PCs não estejam sendo utilizados.

Na seção "Target Selection" você define o alvo, fornecendo seu IP. Se você quiser testar as vulnerabilidades da própria máquina local, o endereço é o "localhost". Se você quiser testar de uma vez toda a sua rede local, basta fornecer o endereço da rede, como em "192.168.0.0" ou "10.0.0.0".

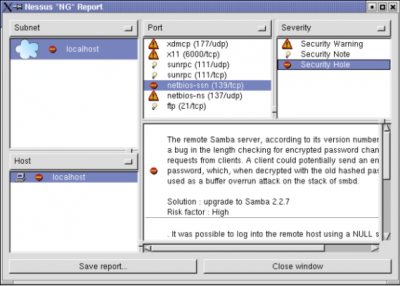

Concluído o teste, ele exibe uma lista com as vulnerabilidades encontradas em cada PC. Existem três níveis de alerta, o primeiro e mais grave tem o símbolo de uma luz vermelha e indica uma brecha de segurança em um servidor ativo na máquina. O screenshot abaixo por exemplo temos uma máquina Linux rodando uma versão antiga do Samba, que permite que clientes não autorizados se loguem no servidor. Além de apontar o problema, o Nessus oferece uma descrição detalhada da vulnerabilidade e aponta uma solução. No caso a solução é simplesmente atualizar o Samba para uma versão mais recente:

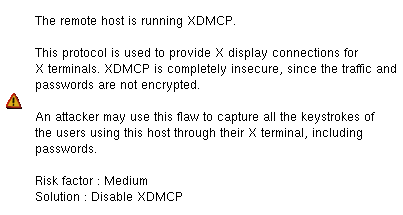

O segundo nível é um alerta de que um serviço potencialmente inseguro está ativo numa determinada porta do sistema, como por exemplo um servidor Telnet ou XDMCP (para obter a tela de login do servidor, como vimos no capítulo 7). Neste caso não foi encontrada nenhuma vulnerabilidade específica, mas o fato o serviço ser fundamentalmente inseguro já representa uma brecha de segurança. Tanto o Telnet quanto o XDMCP transmitem dados de forma não encriptada, o que permite que alguém mal intencionado possa sniffar a rede, capturando os dados transmitidos, incluindo as senhas dos usuários.

O terceiro nível de alerta tem o símbolo de uma luz. Estes são apenas lembretes de que existe um servidor ativo na porta indicada mas sem que fosse detectada qualquer brecha de segurança:

Naturalmente, assim como você pode utilizar o Nessus para detectar e tapar brechas de segurança, outras pessoas podem utilizá-lo para detectar suas vulnerabilidades e lançar ataques. Hoje em dia a variedade de scripts e ferramentas gráficas prontas que exploram vulnerabilidades é tão grande que você pode encontrar algum exploit fácil de usar para praticamente qualquer vulnerabilidade que você possa encontrar. Basta saber fazer pesquisas no Google.

Estes exploits prontos são o grande perigo, pois não requerem nenhum tipo de prática ou habilidade para serem usados. Basta indicar o IP a ser atacado e pronto. Ou seja, aquele garoto com quem você brigou no chat pode muito bem fazer um estrago na sua rede caso você tenha alguma vulnerabilidade grave, por isso é importante resolver o problema antes que alguém o faça por você.

O Nessus é só o primeiro passo. Caso você rode qualquer tipo de servidor na sua máquina é importante acompanhar sites especializados em notícias relacionadas à segurança, como o http://lwn.net/- e o http://www.linuxsecurity.com/. A maioria das distribuições oferecem boletins por e-mail que avisam quando novas atualizações de segurança estão disponíveis.

Lembre-se que apesar das notícias de brechas e atualizações serem sempre muito frequentes, você só precisa se preocupar com os servidores que você mantém ativos na sua máquina. Se você mantém apenas o SSH e o Proftp por exemplo, não precisa se preocupar com as atualizações do Apache e do Sendmail. Além dos servidores, clientes de e-mail (Evolution, Kmail etc) e navegadores (Konqueror, Mozilla etc) também costumam receber atualizações de segurança com uma certa frequência.

Conclusão

Nesse artigo foi mostrado um pouco sobre o Nessus e como citado anteriormente conclui-se que é uma excelente ferramente de auditoria de redes usada para testar e varrer vulnerabilidades no sistema em questão. Então usuários Linux, testem e divirtam-se.Observação

Este artigo foi desenvolvido durante um trabalho em grupo por mim Rafael de Jesus Miranda, Jefferson Guilherme Jurck e Jonatas Tramontina.2. Como instalar o Nessus

3. Utilizando o Nessus

Criando mirror do Debian Lenny e Debian Lenny Security em sua rede local

SDI (IDS) com o SNORT, MySQL, PHP e BASE em 15 minutos

Terceirização de segurança gera dúvidas em profissionais de TI

Administrando Linux via web (parte 1)

Excelente... até que enfim consegui fazer isso funcionar, seguindo suas dicas, parabéns!

Eu gostaria de acrescentar uma ajudar ..

Para aqueles que usam Slackware eu criei um artigo no meu Blog

ensinando como instalar.. eu troquei de blog agora, porque Google Adsense não aceita sites hackers/crackers =(

www.ihackbsd.blogspot.com < antigo

www.dighardware.blogspot.com < novo

Eu gostaria de acrescentar uma ajudar ..

Para aqueles que usam Slackware eu criei um artigo no meu Blog

ensinando como instalar.. eu troquei de blog agora, porque Google Adsense não aceita sites hackers/crackers =/ . e eu to afim de tirar uma graninha se possivel..heeheh

www.ihackbsd.blogspot.com < antigo

www.dighardware.blogspot.com < novo

Muito bom mesmo... e muito útil tambem!

parabéns.

Olá amigo, tive sucesso na instalação do Nessus em todos os pontos, mas quando vou dar o comando nessus para abrir a tela de login, recebo a seguinte menssagem: comand not found, ai fiquei sem entender. Fui no /etc/nessus e lá estava todos os arquivo.

obs. estou como super usuario.

então tenta dar o comando "nessus" sem poderes de root, blz...

muito bom mesmo, mas será que existe um outro programa que tenha os mesmos ou melhores recursos que este, que possa rodar num serv debiam que não tenha instalado uma interface gráfica, grato.

Patrocínio

Destaques

Artigos

Como atualizar sua versão estável do Debian

Cirurgia para acelerar o openSUSE em HD externo via USB

Void Server como Domain Control

Dicas

Quer auto-organizar janelas (tiling) no seu Linux? Veja como no Plasma 6 e no Gnome

Copiando caminho atual do terminal direto para o clipboard do teclado

Script de montagem de chroot automatica

Tópicos

Top 10 do mês

-

Xerxes

1° lugar - 148.927 pts -

Fábio Berbert de Paula

2° lugar - 67.319 pts -

Buckminster

3° lugar - 22.257 pts -

Alberto Federman Neto.

4° lugar - 20.317 pts -

Mauricio Ferrari

5° lugar - 20.318 pts -

edps

6° lugar - 18.495 pts -

Daniel Lara Souza

7° lugar - 18.023 pts -

Andre (pinduvoz)

8° lugar - 16.452 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 15.925 pts -

Jesuilton Montalvão

10° lugar - 15.411 pts