Mecanismo de firewall e seus conceitos

Muito já se escreveu sobre iptables. Eu mesmo possuo alguns artigos. Mas este artigo, em especial, descreve os conceitos, o que é um firewall e suas classificações.

[ Hits: 145.870 ]

Por: Elgio Schlemer em 01/11/2009 | Blog: https://elgio.prof.nom.br/~elgio

Classificação quanto ao poder

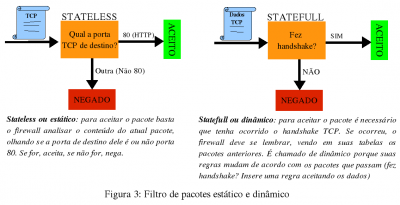

Um filtro stateless ou estático é aquele que precisa tomar a sua decisão baseado unicamente no pacote atual. Tal filtro não tem possibilidade de "lembrar-se" do passado e nunca poderia tomar uma decisão como "vou bloquear este pacote porque já passaram 100 deste ip no último minuto". Para que ele fizesse isto, teria que armazenar a informação de que passaram-se 100 pacotes em um minuto, e o stateless não tem esta memória.

A única informação que um stateless pode usar para decidir pelo bloqueio ou não de um pacote é baseado em informações que estão presentes neste pacote. Informações estas que podem ser número do IP, da porta, do protocolo ou qualquer outra informação disponível nos cabeçalhos do pacote que se está filtrando.

Já os filtros statefull ou dinâmicos permitem tomar sua decisão baseada em decisões ou pacotes anteriores. Com um filtro statefull é possível tomar uma decisão como"vou deixar este pacote de dados passar porque a origem completou corretamente o handshake TCP". Para que ele tome esta decisão é necessário que ele tenha visto o handshake e armazenado esta informação para lembrar-se dele posteriormente (Figura 3). Filtros de pacotes incorporados a roteadores comerciais geralmente são apenas stateless. O motivo disto é fácil de explicar, já que são roteadores e não firewalls. Todo o hardware foi construído para rotear e rotear bem. Também porque os filtros statefull requerem muito mais recursos de hardware, seja de memória para armazenar as informações de pacotes anteriores, seja de processamento para recuperar esta informação consultando tabelas. Filtros statefull são mais lentos e consomem mais recursos e mais facilmente podem tornarem-se gargalos.

Já o iptables é extremamente statefull. Extremamente porque muita coisa pode ser feita baseada em sua capacidade de memorização de pacote, como:

- consultar sua tabela para ver se este pacote pertence a uma sessão ativa (módulo state);

- contar quantos pacotes passam por determinando intervalo de tempo (módulo limit);

- armazenar os ips de origem e contar quantos pacotes vieram deles (módulo recent);

O iptables possui recursos que podem até instigar a curiosidade sobre sua necessidade. Pode-se até mesmo decidir recusar, aleatoriamente, uma porcentagem dos pacotes que entram.

2. Classificação quanto a atuação

3. Classificação quanto ao que protege

4. Classificação quanto ao poder

5. Conclusão e referências

Criptografia chave simétrica de bloco e de fluxo

Armazenamento de senhas no Linux

Estrutura do IPTables 2: a tabela nat

Fundamentos da criptografia assimétrica

Monitoramento de redes com o Zenoss

Jails em SSH: Montando sistema de Shell Seguro

O Kerberos não é um cachorro de 3 cabeças!

Alta disponibilidade com IP compartilhado - UCARP

Backup automatizado e seguro usando SSH / SCP / SFTP

Grande Elgio e seus belos artigos.

Excelente artigo, já terminando a leitura, nos favoritos do VOL. =]

[]'s

Já me tornei um leitor assíduo de seus artigos aqui no VOL. Parabéns por mais esse excelente texto. Direto, agradável e preciso.

Parabéns pelo artigo! Muito valioso!

Gostei muito dos slides da sua palestra também! Me parece que a palestra foi MUITO boa!

Caso faça alguma palestra por São Paulo me avise ok?

[]s

Grande artigo, realmente vale a leitura.

---

Renato de Castro Henriques

CobiT Foundation 4.1 Certified ID: 90391725

http://www.renato.henriques.nom.br

otimos slides

recomendo ler todos

os slides vale a pena

abraço

Olá elgio,

Obrigado por compartilhar mais uma vez, seus artigos são sempre bem-vindos.

[]s

bela explicação dos conceitos e mecanismos de firewall.

muito 10!

Elgio, primeiramente parabéns pelos artigos.

Sobre a a filtragem na camada de enlace, ele trabalha diretamente nessa camada, ou ele "abre" a PDU na camada acima, analisando o cabeçalho da camada de enlace e depois "remonta" e aplica a filtragem?

Patrocínio

Destaques

Artigos

Gentoo binário em 2026: UEFI, LUKS, Btrfs e Systemd

Trabalhando Nativamente com Logs no Linux

Jogando Daikatana (Steam) com Patch 1.3 via Luxtorpeda no Linux

LazyDocker – Interface de Usuário em Tempo Real para o Docker

Dicas

Usando dracut e dispensando genkernel no Gentoo + LUKS + Btrfs

Curso GRÁTIS: OCS Inventory NG - Do Deploy ao Hardening com foco em Segurança da Informação!

Instalando fontes via script no Nautilus Scripts no Gnome do Debian 13

Tópicos

Quando vocês pararam de testar distros? (19)

O que houve com slackware ??? (6)

Instalar Linux em notebook Sony Vaio VPCEG13EB (9)

Pendrive do Ubuntu 24.04 travando ao tentar fazer a instalação dual bo... (5)

Top 10 do mês

-

Xerxes

1° lugar - 125.037 pts -

Fábio Berbert de Paula

2° lugar - 60.556 pts -

Buckminster

3° lugar - 30.185 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 19.498 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

5° lugar - 20.143 pts -

Diego Mendes Rodrigues

6° lugar - 18.233 pts -

Alberto Federman Neto.

7° lugar - 19.889 pts -

Daniel Lara Souza

8° lugar - 17.785 pts -

edps

9° lugar - 18.327 pts -

Andre (pinduvoz)

10° lugar - 15.742 pts