Instalação e configuração do Snort Inline (modo IPS), Baynard2, Mysql e PulledPork no Debian Squeeze

Snort é um sistema de prevenção e detecção de intrusões de rede (IDS / IPS). Amplamente conhecido como uma ferramenta de IDS, atualmente já vem com o módulo (inline) de IPS integrado. Esse tutorial abrangerá a instalação do mesmo, juntamente com o Barnyard2, Mysql e o PulledPork.

[ Hits: 55.730 ]

Por: Fabrício Rodrigo em 07/08/2011

Instalação do BASE e PulledPork

Configuração do Apache2 e PHP

# cp /etc/apache2/sites-available/default-ssl /etc/apache2/sites-enabled# vi /etc/php5/apache2/php.ini

Altere para:

error_reporting = E_ALL & ~E_NOTICE

# a2enmod ssl

# pear config-set preferred_state alpha

# pear install Image_Color Image_Canvas Image_Graph

# /etc/init.d/apache2 restart

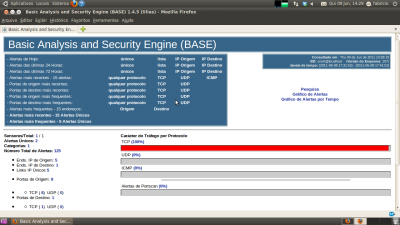

Instalação e configuração do BASE (interface para visualização de alertas)

# wget http://sourceforge.net/projects/secureideas/files/BASE/base-1.4.5/base-1.4.5.tar.gz# tar -zxf base-1.4.5.tar.gz

# cp -r base-1.4.5 /var/www/base

# chown -R www-data.www-data /var/www/base

# chmod -R 770 /var/www/base

Acesse o seguinte endereço através do seu navegador: https://<ip do servidor>/base

Clique em next e escolha português.

Altere os seguintes campos:

Caminho para adodb: /usr/share/php/adodb

Nome da base de dados: snort

Nome do host: localhost

Porta da base de dados: <deixe em branco - porta padrão>

Nome do usuário da base de dados: snort

Senha do usuário da base de dados: mypass

Clique em concluir.

Clique em "criar baseag".

Será aberto o base com os dados dos alertas já gerados. Divirta-se.

Instalação do PulledPork (gerenciador de atualizações)

# wget http://pulledpork.googlecode.com/files/pulledpork-0.5.0.tar.gz# tar -zxf pulledpork-0.5.0.tar.gz && cd pulledpork-0.5.0

# cp pulledpork.pl /usr/local/bin && cp etc/*.conf /etc/snort

Edite o arquivo /etc/snort/pulledpork.conf.

Para baixar as regras via linha de comando é necessário o oinkcode. O mesmo pode ser obtido através do site do snort. Após feito o cadastro através no link https://www.snort.org/signup. Acesse o seguinte endereço https://www.snort.org/account/oinkcode para ter acesso ao oinkcode.

Com o oinkcode, edite a linha 20 de:

rule_url=https://www.snort.org/reg-rules/|snortrules-snapshot.tar.gz|<oinkcode>

Para:

rule_url=https://www.snort.org/reg-rules/|snortrules-2905.tar.gz|<seu oinkcode>

Comente as linhas:

#rule_url=https://www.snort.org/reg-rules/|opensource.gz|<oinkcode>

#rule_url=https://rules.emergingthreats.net/|emerging.rules.tar.gz|open

#rule_url=https://rules.emergingthreats.net/|etpro.rules.tar.gz|<et oinkcode>

Altere as seguintes variáveis:

rule_path=/etc/snort/rules/snort.rules

local_rules=/etc/snort/rules/local.rules

sid_msg=/etc/snort/sid-msg.map

config_path=/etc/snort/snort.conf

No caso do Debian Squeeze ainda não há regras destinadas ao mesmo, portanto comente as demais linhas. Caso esteja utilizando alguma versão que possua suporte a regras compiladas (dynamic rules) basta alterar as variáveis "sostub_path" e "distro":

sostub_path=/etc/snort/rules/so_rules.rules

distro=<distribuição utilizada>

Descomente e altere as seguintes linhas:

snort_version=2.9.0.5

enablesid=/etc/snort/enablesid.conf

disablesid=/etc/snort/disablesid.conf

modifysid=/etc/snort/modifysid.conf

dropsid=/etc/snort/dropsid.conf

Edite os arquivos acima para que as regras sejam habilitadas, desabilitadas, modificadas ou realizado descarte.

Na variavel "ips_policy" é definido o nível de filtragem que será adotado pelo ips. Existem 3 níveis:

- Connectivity - Nesse modo há menor impacto, pois adota um perfil conservador para não afetar o desempenho da rede;

- Balanced - Adota uma política normal de segurança (menor impacto). Sugere-se iniciar a utilização desse nível;

- Security - Essa política adota medidas mais drásticas, podendo ter alto impacto na rede. Pode haver um grande numero de descarte de pacotes e consequentemente problemas com alguns serviços, porém a rede se tornará mais segura.

# /usr/local/bin/pulledpork.pl -c /etc/snort/pulledpork.conf -T -l

2. Instalação do BASE e PulledPork

3. Executando o Snort em modo IPS

Webacula - Instalação e Configuração no Ubuntu 10.04

Instalação e configuração do Bacula com interface web (Bweb/Brestore)

Configurando o Asterisk com autenticação LDAP

Gerenciar e configurar inetd e serviços relacionados

Resetando senha de usuário root em sistemas Debian e Red Hat

Prey Project - Localizando seu notebook roubado

Parabens , pela matéria .

Assim que eu tiver tempo vou testar .

encontrei alguns erros durante a configuração de alguns arquivos, consegui resolver todos exceto o pulledpork.pl em que diz que " Error 500 when fetching https://www.snort.org/reg-rules/snortrules-snapshop-2905.tar.gz.md5"

acredito que a url não estaja mais disponível, pois tentei acessar manualmente e não consegui.

existe outra forma de solucionar este problema?

grata, Magaly Caregnato.

Magaly,

O nome do arquivo de regras está errado, é snapshot, e não snapshop!

Creio que seja esse o erro!

Fabrício.

eu verifiquei aqui e não é esse o erro :(

também tentei acessar o site manualmente para ter acesso ao arquivo e mesmo assim no site do snort aparece um erro dizendo que a pagina não existe.

estou tentando executar o snort inline mas aparece um erro quando executo o comando

/usr/local/bin/snort -q --daq afpacket -u snort -g snort -c /etc/snort/snort.conf -i eth0:eth1 -Q &

/usr/local/bin/barnyard2 -q -c /etc/snort/barnyard2.conf -d /var/log/snort -f snort.log -w /etc/snort/bylog.waldo \

-G /etc/snort/gen-msg.map -S /etc/snort/sid-msg.map -C /etc/snort/classification.config 2> /dev/nul &

já tentamei "nul" com um l e com dois, mas o comando da erro "ERROR: can't start DAQ (-1) - bind_interface: getsockopt: No such file or directory!

Fatal error, quitting.."

[3]- fim da execução com status 1 /usr/local/bin/snort -q --daq afpacket -u snort -c /etc/snort/snort.conf -i eth0:eth1 -Q"

pode parecer chato mas estou tentando implementar o snort na minha rede e precisava realmente da sua ajuda :)

grata, Magaly Caregnato.

estou com o mesmo erro da Magaly, alguem sabe qual é o problema?

Ola tenho uma duvida se pode me ajudar ,

Esse comando pra inicia snort IPS ele precisar que a brigde já esteja criada no sistema.

Agradeço muito ajuda cara ,estou implantando snort IPS na tede mais estou apanhando bastante .

Marxbrito,

Não é preciso criar a bridge, ao executar o comando ele cria automaticamente.

Esse tutorial é um pouco antigo, talvez exista algumas modificações de comandos.

[]'s

[7] Comentário enviado por marxbrito em 02/12/2014 - 21:47h:

Ola tenho uma duvida se pode me ajudar ,

Esse comando pra inicia snort IPS ele precisar que a brigde já esteja criada no sistema.

Agradeço muito ajuda cara ,estou implantando snort IPS na tede mais estou apanhando bastante .

Marxbrito,

Não é preciso criar a bridge, ao executar o comando ele cria automaticamente.

Esse tutorial é um pouco antigo, talvez exista algumas modificações de comandos.

[]'s

Excelente artigo, mas não consegui passar do primeiro passo infelizmente, tenho uma atividade da faculdade para fazer onde necessito utilizar o Snort como IPS em conjunto com um firewall qualquer e um banco de dados qualquer, mas para mim que sou leigo em Linux, desta forma ta dificil rsrs.. tentarei utilizando o PFsense

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Samba 4 AD-DC 2026: LAPS (Randomizando senhas locais).

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Tópicos

Top 10 do mês

-

Xerxes

1° lugar - 129.427 pts -

Fábio Berbert de Paula

2° lugar - 55.864 pts -

Buckminster

3° lugar - 30.820 pts -

Sidnei Serra

4° lugar - 21.684 pts -

Alberto Federman Neto.

5° lugar - 20.117 pts -

Daniel Lara Souza

6° lugar - 19.518 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 18.933 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.831 pts -

edps

9° lugar - 16.691 pts -

Diego Mendes Rodrigues

10° lugar - 14.203 pts