Datagramas IP (Protocolo Internet)

Neste artigo, gostaria de fazer uma recapitulação do Datagrama IPv4 e mostrar as principais especificações do Datagrama IPv6, que foi originalmente oficializado em 06 de Junho de 2012.

[ Hits: 69.996 ]

Por: Perfil removido em 10/10/2012

Cabeçalhos de extensão

Primeiramente, estes cabeçalhos devem ser transportados segundo uma ordem com o objetivo de evitar que os nós (roteadores) intermediários tenham que analisar toda a cadeia de cabeçalhos, para decidir quais cabeçalhos devem processar.

Desta forma, os cabeçalhos mais importantes para o roteamento (nós intermediários), devem ser colocados antes daqueles cabeçalhos que são importantes apenas para os destinatários.

A grande vantagem em termos de desempenho, é que os roteadores intermediários podem parar de processar os cabeçalhos do datagrama assim que encontrar algum cabeçalho de extensão encaminhado ao destinatário, com exceção das informações do cabeçalho de extensão hop-by- hop, que como veremos a seguir, devem ser analisados por todos roteadores intermediários, caso este cabeçalho de extensão esteja presente.

Atualmente, há seis tipos de cabeçalhos de extensão, todos eles são opcionais, mas, se houver mais de um deles, eles aparecerão imediatamente depois do cabeçalho fixo e, na ordem listada:

- Hop-by-Hop Options → Informações diversas para os roteadores;

- Destination Options → Informações adicionais para o destino;

- Routing → Rota parcial ou integral a ser seguida;

- Fragmentation → Gerenciamento de fragmentos de datagrama;

- Authentication Header → Verificação de identidade do transmissor;

- Encapsulating Security Payload → Informações sobre o conteúdo criptografado.

Hop-by-hop

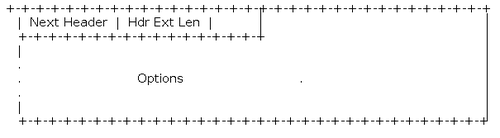

O cabeçalho "hop-by-hop" é identificado pelo valor 0 (zero) no cabeçalho "Next Header" e possui, informações que todos os roteadores ao longo do caminho devem examinar.O formato do cabeçalho hop-by-hop, pode ser visto a seguir:

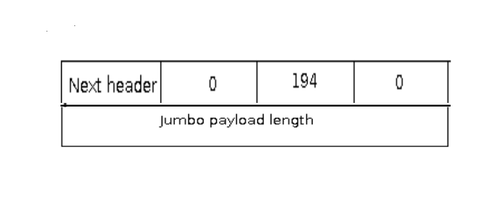

“ Não são permitidos datagramas com menos de 65.536 bytess e, nesse caso, serão descartados no primeiro roteador, que envia uma mensagem de erro ICMP.[Tanenbaum, 1997]

O uso de datagramas que utilizam este cabeçalho de extensão, são chamados de jumbogramas. O uso de jumbogramas é importante para as aplicações de supercomputador, que devem transferir gigabytes de dados pela Internet com grande eficiência. ”

O formato do cabeçalho de extensão hop-by-hop (jumbogramas) pode ser visto a seguir:

Destination Options

Este cabeçalho é identificado pelo valor 60 no campo "Next Header", este cabeçalho deve ser processado apenas pelo host de destino.Ele é utilizado no suporte ao mecanismo de mobilidade ao IPv6, através da opção Home Address que contém o IP de origem do host móvel, quando está em trânsito.

Routing

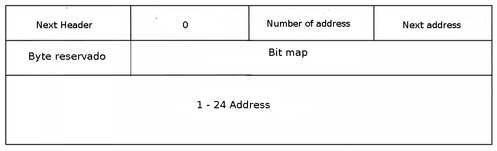

Este cabeçalho é identificado pelo valor 43 no campo "Next Header" e exibe um ou mais roteadores, que devem ser visitados no caminho para o destino.O formato do cabeçalho routing, pode ser visto a seguir:

“ Os primeiros bytes do cabeçalho de extensão de roteamento contêm quatro inteiros de 1 byte: o primeiro byte indica o próximo cabeçalho, o segundo o tipo de roteamento, o terceiro os números de endereços presentes nesse cabeçalho (1 a 24) e o quarto, o índice do próximo endereço a ser visitado. O último campo começa em 0 e é incrementado a medida que cada endereço é visitado.[Tanenbaum, 1997]

Em seguida, vem um byte reservado seguido de um mapa de bits (bit map) com bits para cada um dos 26 possíveis endereços IPv6 que o sucedem. Estes bits mostram se cada endereço deve ser visitado diretamente depois do que o antecede (roteamento rígido na origem) ou se outros roteadores podem vir entre eles (roteamento flexível na origem). ”

Fragmentation

Este cabeçalho é identificado pelo valor 44 no campo "Next Header", e é utilizado quando o tamanho do pacote é maior do que o MTU - Unidade máxima de transferência em um meio físico.“ No IPv6 ao contrário do IPv4, apenas o host de origem pode fragmentar o pacote. Os roteadores ao longo do caminho não podem fazê-lo, embora represente uma grande ruptura com o passado, este recurso simplifica o trabalho dos roteadores e faz com que o roteamento seja mais rápido.[Tanenbaum, 1997]

Como já dissemos, se um roteador for confrontado com um pacote muito grande, ele o descartará e reenviará um pacote ICMP para a origem. ”

Authentication Header e Encapsulating Security Payload

Estes dois cabeçalhos de extensão são identificados pelos valores 51 e 52 nos campos "Next Header" e fazem parte do cabeçalho IPsec.O funcionamento do IPsec é o mesmo tanto na versão IPv4 quanto IPv6, mas a implementação e utilização foi facilitada na versão IPv6, pois os principais elementos do IPsec está integrada na versão do datagrama IPv6.

Conclusão

Na minha opinião, existem muitos assuntos ligados ao Protocolo IPv6, e a Camada de Internet na arquitetura TCP/IP, por isso, uma série deles deixaram de ser explorados, como os protocolos ARP, RARP e ICMP.E também, os protocolos de rotemento OSPF (Open Shortest First) e o BGP (Border Gateway Protocol), devido à importância de cada um e a extensão do artigo.

Como sugestão de leitura complementar, recomendo:

- Endereçamento na versão IPv6: http://ipv6.br/entenda/enderecamento

E viva o kernel !!!

Referências bibliográficas

- Wikipédia - A Enciclopédia livre: http://pt.wikipedia.org/wiki/Protocolo_de_Internet

- Tanenbaum, A.S..Redes de Computadores,Tradução da 3º Edição, Editora Campus LTDA, 1997

- IPv6 - A nova geração do protocolo Internet: http://ipv6.br/entenda/cabecalho

2. Datagrama IPv6

3. Cabeçalhos de extensão

Instalação e uso do Superkaramba

Instalando o Gnome-2.20.0 no Slacware 12

Avaliando as dicas de segurança do Banco do Brasil

Monitoramento de portas com netcat

aMSN: MSN messenger turbinado com plugins!

Configurando modem USB 3G pelo console

Servidor FTP com NetBSD (PureFTPD + MySQL)

Parabéns pelo artigo

bah todo o administrador de redes teve saber essas informações, mas infelizmente muitos

nem sabe o que é isso

[1] Comentário enviado por danniel-lara em 11/10/2012 - 09:57h:

Parabéns pelo artigo

bah todo o administrador de redes teve saber essas informações, mas infelizmente muitos

nem sabe o que é isso

valeu obrigado.

Me tirou algumas duvidas, muito obrigado ficou de forma simples e exata.

[3] Comentário enviado por xslackx em 28/03/2013 - 17:05h:

Me tirou algumas duvidas, muito obrigado ficou de forma simples e exata.

obrigado,

mas uma ótima fonte sobre o assunto principalmente da versão IPV6 é este site:

http://ipv6.br/

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Recuperando arquivos com o Photorec de discos zoados

Usando o --load-average no Gentoo para evitar OOM Kill

Instalando o COSMIC DE no Gentoo (systemd)

Tópicos

Ajudante para criar dicas e artigos no VOL (5)

Alguém tem que acabar com ANATEL!!! (4)

Top 10 do mês

-

Xerxes

1° lugar - 126.237 pts -

Fábio Berbert de Paula

2° lugar - 59.416 pts -

Buckminster

3° lugar - 28.179 pts -

Alberto Federman Neto.

4° lugar - 20.660 pts -

Mauricio Ferrari (LinuxProativo)

5° lugar - 19.967 pts -

Sidnei Serra

6° lugar - 20.234 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 19.868 pts -

Daniel Lara Souza

8° lugar - 18.915 pts -

edps

9° lugar - 18.631 pts -

Andre (pinduvoz)

10° lugar - 17.075 pts