Análise de Atividades Suspeitas com Audit

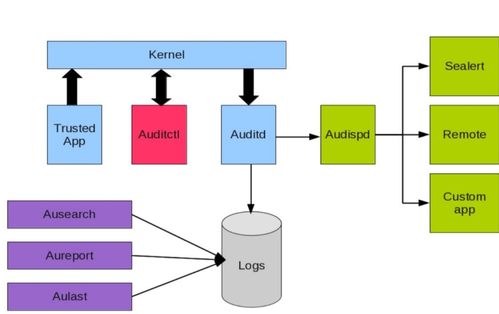

O Audit fornece uma auditoria completa nos servidores, com base em regras preestabelecidas pelo administrador.

[ Hits: 10.034 ]

Por: Clandestine em 28/09/2020

Introdução

- Data e hora de determinado evento;

- Associação de um evento a um usuário;

- Modificações nos servidores;

- Falhas de acesso;

- Alterações em arquivos sensíveis como /etc/passwd por exemplo.

Neste artigo, foram selecionados apenas algumas features, utilizadas para monitorar e detectar atividades suspeitas, sendo elas:

- auditctl - checar e listas as regras implementadas em seu sistema 1

- aureport - ferramenta para gerar reports com base no arquivo de logs audit.log 2

- ausearch - ferramenta para procurar eventos com base no audit.log 3

Obs.: neste Lab foi utilizado o CentOS 7, mas pode ser adaptado para qualquer distribuição, sem maiores dificuldades.

Para instalar o Audit, utilize o comando abaixo:

# yum install auditd -y

O comando utilizado para iniciar o Audit:

# service auditd start

Para habilitar o serviço e subir automaticamente no próximo boot:

# systemctl enable auditd

Syscall do Audit:

- open() - reading data

- write() - data entry

- open() - opening the file

- fork() - create a new process

- exec() - running the program

As regras são configuradas no arquivo /etc/audit/rules.d/audit.rules e os logs no /var/log/audit/audit.log. Foram adicionadas apenas algumas regras para demonstração, como exemplo abaixo:

- a always,exit -F arch=b32 -S execve -k execv

- a always,exit -F arch=b64 -S execve -k execv

- w /etc/passwd -p war -k auditcmd

- w /etc/shadow -p war -k auditcmd

Obs.: o parâmetro k se refere a key, pode ser utilizado qualquer nome.

Após realizar as configurações, é necessário reler o arquivo com o comando abaixo:

# auditctl -R /etc/audit/rules.d/audit.rules

Analisando Atividades Suspeitas

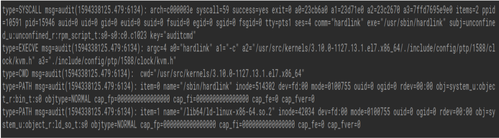

Existem várias formas de analisar as atividades do Audit, mas a forma mais simples é com o comando tail no arquivo de log, exemplo:# tail -f /var/log/audit/audit.log Na figura 2 acima, é possível perceber que há um evento suspeito. Nesta syscall tem uma chamada no binário hardlink para o Kernel. O que poderia ser? Um Malware ou um Rootkit?

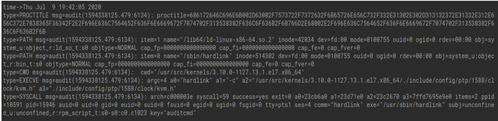

Todo evento é possível de ser filtrado pelo pid ou ppid, como apresentado na figura 3, abaixo:

# ausearch -p 15946 Ao concatenar os comandos ausearch e aureport, é possível descobrir os arquivos alterados:

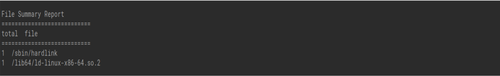

# ausearch -r -p 15946 |aureport --file --summary A figura 4 acima, apresenta os arquivos alterados, sendo eles "hardlink" e "ld-linux-x86-64.so.2".

O comando report lista todos os eventos realizadas no dia:

# aureport -ts today -i -x --summary Como é possível observar na figura 5 acima, a saída do comando apresenta uma grande quantidade de atividades no binário hardlink, sendo que este não é um comportamento comum.

Pode ser um artefato malicioso? Para comprovar, será utilizado a ferramenta chkrootkit com o parâmetro -q. Este parâmetro lista somente arquivos infectados:

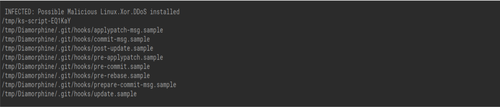

# chkrootkit -q Bingo! Foi possível detectar um rootkit, pt-br, denominado Diamorphine.

Conclusão

Neste artigo foi apresentado o básico do que é possível fazer com o Audit. Ao considerar as boas práticas, recomenda-se revisar as regras e monitorar os arquivos de log, para identificar possíveis atividades suspeitas.O Audit pode também ser integrado com outras ferramentas que há no mercado, como por exemplo ossec.

Ferramentas utilizadas no Lab:

Obs.: Prestigie as ferramentas nacionais.

Referências

- Learn Linux System Auditing with Auditd Tool on CentOS/RHEL 1

- Audit - PDF 2

- SANS Institute: Reading Room - Linux Issues 3

Conheça o firewall OpenGFW, uma implementação do (Great Firewall of China).

Diminua os vetores de exploração, conheça o DOAS

Montando um completo servidor de backup usando Bacula

Atirando o pau no gato com Metasploit

Como funcionam os sistemas de biometria: um estudo geral

ACCT - O contabilizador de processos do Linux

Bom artigo.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Removendo entradas de boot UEFI "fantasmas" via terminal

Atualizações de Segurança Automáticas no Debian

Como cortar as partes de um vídeo com passagens de áudio em branco

Tiling automático no KDE Plasma

SNMP Scan no OCS Inventory só funciona com HTTPS corretamente configurado

Tópicos

Alguém tem que acabar com ANATEL!!! (2)

Uma pergunta bem simples mas não achei resposta (ainda) (0)

Reflexão sobre a sobrevivência do Gentoo Linux (6)

Top 10 do mês

-

Xerxes

1° lugar - 125.422 pts -

Fábio Berbert de Paula

2° lugar - 59.035 pts -

Buckminster

3° lugar - 28.109 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 20.005 pts -

Alberto Federman Neto.

5° lugar - 19.667 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 19.086 pts -

Daniel Lara Souza

7° lugar - 19.083 pts -

edps

8° lugar - 18.315 pts -

Sidnei Serra

9° lugar - 18.157 pts -

Andre (pinduvoz)

10° lugar - 17.246 pts