Wow! O que esta câmera de segurança está fazendo aí?

Você sempre quis ver o que estava acontecendo no outro lado do mundo? Isso é possível por câmeras de monitoramento que permitem às pessoas o acesso às câmeras de qualquer lugar do mundo através da Internet. Se a conexão não é protegida por senha, a câmera pode ser acessada por qualquer um!

[ Hits: 54.632 ]

Por: Mauro Risonho de Paula Assumpção A.K.A firebits em 27/08/2009

Introdução

Você provavelmente vai achar que a maior parte das filmagens se destina a ser transmitida publicamente, mas ainda é muito fascinante espreitar vários cantos do mundo a partir de seu computador.

Vamos lá então:

Passos:

1. Abra seu navegador web.

2. Vá para um motor de busca de sua escolha (como Google, Yahoo etc) e digite uma das consultas da abaixo.

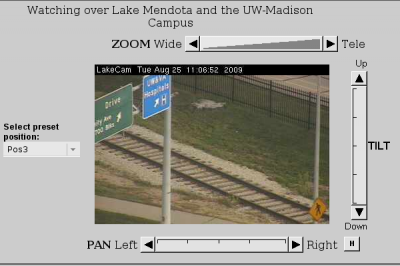

Exemplo 1 (visualizar baseado no arquivo view.shtml): inurl:/view.shtml

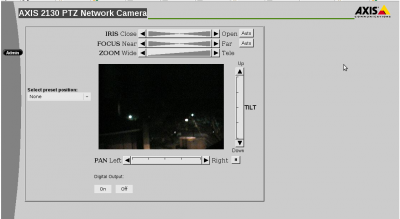

Veja em: Exemplo 2 (visualizar pela marca e estilo de exibição): intitle:"Live View / - AXIS" | inurl:view/view.shtml^

Veja em:

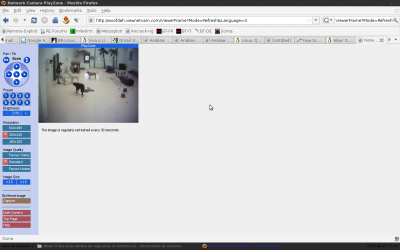

Exemplo 3 (visualizar pelo frame do programa de vídeo): inurl:ViewerFrame?Mode=

Veja em: Exemplo 4 (visualizar pelo frame em atualização do programa de vídeo): inurl:ViewerFrame?Mode=Refresh

Veja em: Exemplo 5 (visualizar baseado no modelo com CGI e formato JPG): inurl:axis-cgi/jpg

Exemplo 6 (visualizar baseado no arquivo indexFrame.shtml): inurl:view/indexFrame.shtml

Exemplo 7 (visualizar baseado no arquivo index.shtml): inurl:view/index.shtml

Exemplo 8 (visualizar baseado no arquivo view.shtml): inurl:view/view.shtml

Exemplo 9 (visualizar baseado no arquivo em java): liveapplet

Exemplo 10 (visualizar pela estilo de exibição e Marca): intitle:"live view" intitle:axis

Exemplo 11 (visualizar baseado no nome do arquivo em java): intitle:liveapplet

Exemplo12 (visualizar baseado no título, em inglês Network Camera, no Brasil seria "Câmera de Rede" ): allintitle:"Network Camera NetworkCamera"

Exemplo 13 (visualizar pela marca e sendo um servidor de vídeo): intitle:axis intitle:"video server"

Exemplo 14 (visualizar baseado no nome do arquivo em java, abreviado na URL): intitle:liveapplet inurl:LvAppl

Exemplo 15 (visualizar baseado na marca no arquivo webcam.html): intitle:"EvoCam" inurl:"webcam.html"

Exemplo 16 (visualizar baseado na Marca no arquivo webcam.html): intitle:"Live NetSnap Cam-Server feed"

Exemplo 17 (visualizar pelo estilo de exibição e marca): intitle:"Live View / - AXIS 206M"

Exemplo 18 (visualizar pelo estilo de exibição e marca): intitle:"Live View / - AXIS 206W"

Exemplo 19 (visualizar pelo estilo de exibição e marca): intitle:"Live View / - AXIS 210"

Exemplo 20 (visualizar pelo arquivo e marca): inurl:indexFrame.shtml Axis

E outros mais:

- intitle:start inurl:cgistart

- intitle:"WJ-NT104 Main Page"

- intitle:snc-z20 inurl:home/

- intitle:snc-cs3 inurl:home/

- intitle:snc-rz30 inurl:home/

- intitle:"sony network camera snc-p1"

- viewnetcam.com

- intitle:"Toshiba Network Camera" user login

- intitle:"i-Catcher Console - Web Monitor"

Legenda do Google Hacks

- inurl = Procure a informação na URL

- intitle = Procure a informação no título da página

- allintitle = Procure a informação no título da página por completo

3. Depois que o Google, por exemplo, retornou a pesquisa, você clica para ver em alguns resultados da pesquisa, em qualquer um deles. Para ver um monte de imagens de uma câmera de segurança ou a tela de uma única câmera.

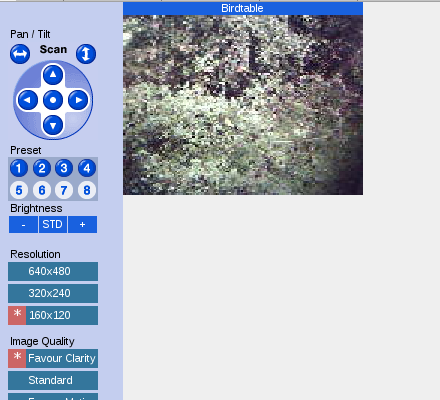

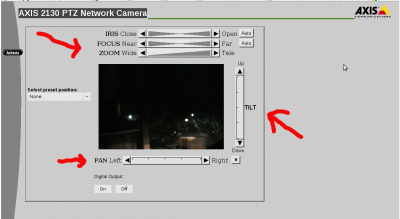

4. Dependendo do tipo de câmera que tem acesso, você pode ser capaz de aplicar zoom (aproximação ou vice-versa), pan (lado esquerdo e direito) e tilt (para cima e para baixo), Focus (quando se aproxima demais, geralmente não é nítido. Com este recurso sim) na câmera para ver o que você quiser. Se você tentar mover a câmera em várias direções e não conseguir, mas ela possuir este recurso, verifique na parte superior do painel de controle do software. Se ele exibir "Bloqueado", o controle do movimento da câmera foi desabilitado pelo administrador do dispositivo.

5. Não repita estas técnicas por grandes períodos de tempo, como acesso à câmeras por períodos longos ou contínuos (30 minutos é um bom limite). Os registros de acesso (logs) para os dispositivos podem ser criados e podem ser monitorado pelos administradores. Muitos administradores rapidamente irão desconsiderar as tentativas de acesso aos dispositivos, se você apenas der uma "olhadinha" sem importância, será considerado uma operação normal.

No entanto, os longos períodos de acompanhamento provavelmente podem atrair desconfiança e podem acusar o endereço IP acessando a ser relatado às autoridades.

Este é um bom exemplo de Pentesting (Teste de Intrusão) e há formas diversas de evitar situações como estas, que escreverei, quem sabe, em outro artigo.

Convido à vocês a visitarem o site oficial do Backtrack no Brasil (BTB), onde estamos produzindo vídeos, artigos, dicas e um fórum para tirar dúvidas específicas sobre esta maravilhosa ferramenta. Nos convide por e-mail (firebits@backtrack.com.br) para palestras, cursos e eventos e estarei lá falando sobre BackTrack.

Até a próxima pessoal!

O que você está esperando?

Corra agora, atrás da seu convite e marque a sua presença.

BackTrack Brasil (BTB)

A Aventura no Mundo da Segurança Digital, Começa Aqui.

Mauro Risonho de Paula Assumpção

Fundador do BackTrack Brasil (BTB)

Pentester, Analista em Segurança

Desenvolvedor de Software

firebits@backtrack.com.br

backtrack.com.br

Mobile +55-19-96982139

Mobile +55-12-91944366

última palestra ministrada: 05-fev-2009 Intel Moblin Day 2008-2009

intel.com

-------

"*O uso da palavra Hacker para se referir ao violador de segurança é uma conclusão que vem por parte dos meios de comunicação de massa. Nós, hackers, nos recusamos a reconhecer este significado, e continuamos usando a palavra para indicar alguém que ama programar e que gosta de ser hábil e engenhoso." (Richard Stallman)

Os 5 princípios básicos de segurança para empresas

Double Dragon: chkrootkit e portsentry, agora vai rolar pancadaria nos intrusos!

Traduzindo plugins do OpenVAS/Nessus para português

A vida de quem vive de TI: It Crowd!

Tor no BackTrack 5 - Instalação, configuração e utilização

Sudo 1.8.12 - Parte II - Como sudo funciona

Armazenamento de senhas no Linux

Solução de backup para servidores Windows, Linux & BSD’s

Excelente artigo cara! Muito interessante!

Essas informações estão disponíveis no Google Hacks?

Parabens!

Legal o artigo com informações mais atualizadas... a uns 2 anos essa informação já tinha corrido a web (não encontrei a referência)... mas bem legal...

Parabéns...

Me tira uma duvida, essas imagens sao publicas ou nao?

Nossa muito loko... e o pior que tem camera que dá até para movimentar...

Tem uma do aeroporto que é legal.. pena que atualiza de vagar :D

Está nos meus favoritos, isso é um bom divertimento para um domingo

Show esse artigo.

É bom para os administradores prestarem atenção antes de colocar esses equipamentos na rede. Bom sempre exigir senha e criptografar os dados para evitar os desbilhoteiros de plantão.

[ ]'s

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Removendo entradas de boot UEFI "fantasmas" via terminal

Atualizações de Segurança Automáticas no Debian

Como cortar as partes de um vídeo com passagens de áudio em branco

Tiling automático no KDE Plasma

SNMP Scan no OCS Inventory só funciona com HTTPS corretamente configurado

Tópicos

Tentativa de instalar Linux em um notebook HP 246 G6 (0)

Reflexão sobre a sobrevivência do Gentoo Linux (4)

Alguém tem que acabar com ANATEL!!! (1)

GOG confirma suporte oficial ao sistema Linux: "o trabalho começo... (4)

Top 10 do mês

-

Xerxes

1° lugar - 124.634 pts -

Fábio Berbert de Paula

2° lugar - 58.716 pts -

Buckminster

3° lugar - 27.980 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 19.889 pts -

Alberto Federman Neto.

5° lugar - 19.562 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 18.988 pts -

Daniel Lara Souza

7° lugar - 18.535 pts -

edps

8° lugar - 18.152 pts -

Sidnei Serra

9° lugar - 18.004 pts -

Andre (pinduvoz)

10° lugar - 17.009 pts