Metasploit Exploitation

Metasploit é uma ferramenta utilizada, em sua maior parte, por Pen Testers, para a realização de testes de penetração (penetration test), podendo ser usada pelas mais variadas áreas, para fins de testes, análises, conhecimento etc. Este artigo visa demonstrar algumas formas de uso para a pós-exploração de um alvo, usando o framework Metasploit, este que se encontra em sua versão 3.3.4-dev.

[ Hits: 125.518 ]

Por: Roberto Soares (3spreto) em 03/03/2010 | Blog: http://codesec.blogspot.com

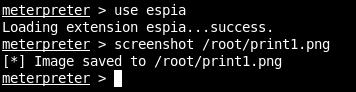

PrintScreen

Este é outro script extremamente difícil de usar. Reparem logo abaixo. :P

NOTA: Para poder usar este recurso será necessário estar executando sob o processo explorer.exe, sendo assim migre para este processo caso não esteja, com o comando migrate. Demonstrei acima como fazer isso!

Conclusão

Como havia mencionado, o meterpreter oferece uma enorme flexibilidade para a pós-exploração, aqui neste artigo, escrevi algumas de suas particularidades. Poderia escrever um livro enorme sobre todas as possibilidades de uso para o framework (quem sabe!).De posse da shell meterpreter existem diversos recursos que podemos utilizar para explorar ainda mais todos os recursos da rede, como explorar outros computadores da rede a partir deste que estamos, habilitar o recurso de RDP (Remote Desktop Protocol), instalação de backdoors mais sofisticados, capturar hashs, dificultar o trabalho de perícia forense (show!), entre várias outras possibilidades.

Estou ministrando curso sobre este framework, pra quem tiver interesse em aprender mais afundo, me procure pelo blog codesec.blogspot.com.

Caso apareçam dúvidas (óbvio) referentes a este artigo, peço que, se possível, me enviem um e-mail para robertoespreto@gmail.com, pois vejo minha caixa de entrada toda hora, e é raro quando tenho a disponibilidade de entrar aqui no tão popular VOL, somente aos finais de semana. Mandem sugestões também sobre o metasploit que assim que possível escreverei sobre o mesmo.

Obrigado desde já e até uma próxima.

Roberto Soares (3spreto)

robertoespreto@gmail.com

espreto@backtrack.com.br

Referências

Possíveis referências para quem estiver começando no "mundo"!Referências.

1. Metasploit

http://www.metasploit.com

2. Pen Tester

http://en.wikipedia.org/wiki/Penetration_test

3. Linux

http://www.vivaolinux.com.br/linux/

4. Redes de Computadores

http://pt.wikipedia.org/wiki/Rede_de_computadores

5. Introdução ao TCP/IP

http://www.vivaolinux.com.br/artigo/Introducao-ao-Protocolo-Internet-IP

6. Virtualização

http://www.vivaolinux.com.br/artigo/Virtualizacao-Montando-uma-rede-virtual-para-testes-e-estudos-de-servicos-e-servidores

7. SVN Metasploit

https://www.metasploit.com/svn/framework3/trunk/

8. Virus Total

http://www.virustotal.com/pt/

9. Scan Malware Jotti

http://virusscan.jotti.org/pt-br

10. Keylogging

http://pt.wikipedia.org/wiki/Keylogger

11. Backdoor

http://pt.wikipedia.org/wiki/Backdoor

12. Sniffing

http://pt.wikipedia.org/wiki/Sniffing

13. Wireshark

http://www.wireshark.org/

14. TCPDUMP

http://www.tcpdump.org/

15. Linguagem Ruby

http://www.ruby-lang.org/pt/

16. Blog Codesec

http://codesec.blogspot.com/

2. Console Metasploit

3. Meterpreter

4. Avançando com Meterpreter

5. Sniffing

6. Mantendo acesso

7. PrintScreen

Metasploit Community Edition - Instalation

Intrusão simples com Metasploit

Recon and Scan with Metasploit

From Deploy WAR (Tomcat) to Shell (FreeBSD)

A mitologia da imunidade a vírus no Linux

Criptografar arquivos importantes no seu Linux

Deface: A arte de desconfigurar sites

É o hora do churrasco de... exploits! Quê?!? Não! Para churrasco e exploits, use Beef

Muito bom o artigo, muito bom mesmo, vale um 10!

Parabéns.

amigo...

esse realmente ta de parabéns!!!

Você deveria ter escrito este antes do referente ao adobe.... pois esse é ideal para iniciantes... ai depois se entra nos exploits mesmo!

Abs

@infoslack

Muito obrigado cara! Abraços!

@stremer

Valeu mesmo cara!

Sim, escrevi este artigo "Metasploit Exploitation", antes do "Metasploit Adobe Exploit", o que aconteceu é que foi aprovado antes deste acima! :P

Abraços cara!

3spreto.

.

Artigo muito bom!

Como administrador de redes me preocupo com esses ataques lammers, imaginem a quantidade "garotos" seguindo os passos acima.

Abcs.

ótimas materias cara..

parabens..

valew

abraço

@angkor

Valeu velho! :P

Mais então cara, se você seguir alguma norma de melhor prática onde administra sua rede, não tem muito em que se preocupar.

Esse artigo tenta explicar um pouco mais a parte de pós exploração oferecido pelo metasploit, pra um "lammer" não sei se teria a capacidade suficiente pra conseguir burlar um AV ou mesmo conseguir acesso em um alvo! Com uma boa política e conscientização dos seus colaboradores, conseguirá diminuir muito as possibilidades de ataques.

Abraços.

@zelongatto

Valeu, obrigado.

Abração...

3spreto.

.

Td bem... esse arquivo .exe que voce manda para a "vitima", pode ser um arquivo qualquer, so para estabelecer a conexao, nao precisa ser um executavel especificamente, certo ?

Extremamente motivador. Parabéns pelo artigo! Show mesmo!

Muito bom seu material, mas tenho uma dúvida.

Quando eu saio de uma sessão ela é fechada, como faço para me reconectar sem precisar matar o aplicativo exploit e abri-lo novamente?

Obrigado.

Patrocínio

Destaques

Artigos

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Instalação do K3s Single-Node com Rancher no Ubuntu 24.04

Usei o NotebookLM para Auditar Logs do Linux

Cinnamon seria a aposta acertada frente às outras interfaces gráficas mais populares?

Dicas

[Resolvido] Sumiço de redes e micro quedas no iwd/iwgtk (Realtek rtw88)

Como Configurar DNS Reverso (PTR) em Ambientes Linux e Microsoft

Preparando o Ambiente para Administrar o Samba 4 a partir do Windows com RSAT

WiFi Seguro: EAP-TLS com FreeRADIUS e Active Directory (LDAP)

Tópicos

A diferença entre a fala de um Samuel e a fala de alguém que conhece o... (4)

Top 10 do mês

-

Xerxes

1° lugar - 121.236 pts -

Fábio Berbert de Paula

2° lugar - 57.413 pts -

Buckminster

3° lugar - 25.668 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 18.702 pts -

Alberto Federman Neto.

5° lugar - 18.062 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 17.706 pts -

edps

7° lugar - 17.132 pts -

Diego Mendes Rodrigues

8° lugar - 16.745 pts -

Sidnei Serra

9° lugar - 16.709 pts -

Daniel Lara Souza

10° lugar - 16.671 pts