removido

(usa Nenhuma)

Enviado em 04/06/2020 - 16:54h

stefaniobrunhara escreveu:

Vc configurou os aquivos filial-01.up e matriz.up ?

cd /etc/openvpn

# O OpenVPN ira executar esse script ideal para setar as rotas

up /etc/openvpn/filial-01.up

Boa tarde stefaniobrunhara,

a principio obrigada pelo retorno.

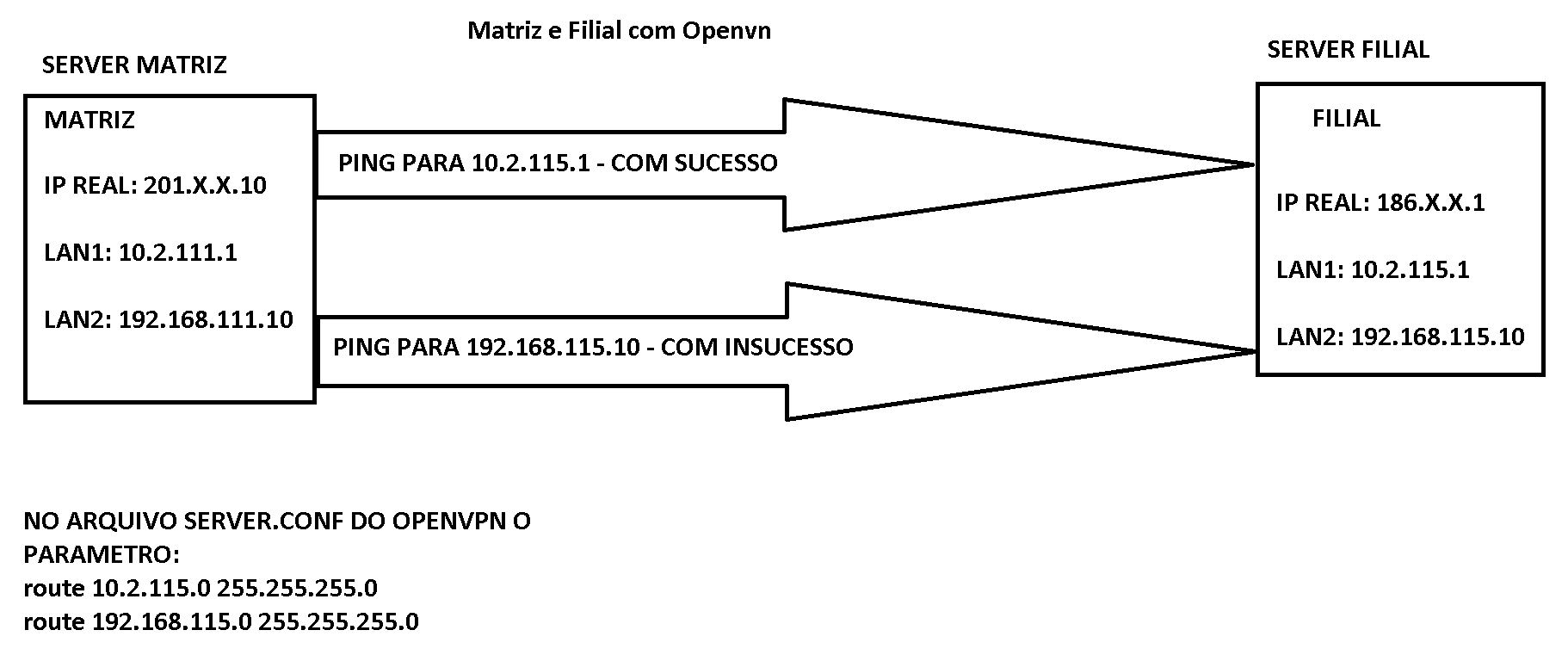

normalmente eu uso o parametros do openvpn

push "route <ip> <mascara>" # para disponibilizar a outra ponta

e

route <ip> <mascara> # para rotear no servidor.

engraçado que ao fazer a rota manual

route add -net 192.168.115.0/24 gw 10.115.0.1

retorna que a mesma ja existe, mas nao pinga.

E ja fiz teste com arquivos up e nao tenho sucesso para rede 192.168.115.0, somente para 10.2.115.0.

Veja minhas configurações:

Olha o retorno meu ip roure na matriz:

# ip route | grep tun2

10.2.115.0/24 via 10.115.0.1 dev tun2

10.115.0.1 dev tun2 proto kernel scope link src 10.110.0.1

192.168.115.0/24 via 10.115.0.1 dev tun2

teste de ping

:~# ping 192.168.115.10 -c 4

PING 192.168.115.10 (192.168.115.10) 56(84) bytes of data.

--- 192.168.115.10 ping statistics ---

4 packets transmitted, 0 received, 100% packet loss, time 78ms

:~# ping 10.2.115.1 -c 4

PING 10.2.115.1 (10.2.115.1) 56(84) bytes of data.

64 bytes from 10.2.115.1: icmp_seq=1 ttl=64 time=13.3 ms

64 bytes from 10.2.115.1: icmp_seq=2 ttl=64 time=11.10 ms

64 bytes from 10.2.115.1: icmp_seq=3 ttl=64 time=11.3 ms

64 bytes from 10.2.115.1: icmp_seq=4 ttl=64 time=13.8 ms

--- 10.2.115.1 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 7ms

rtt min/avg/max/mdev = 11.348/12.604/13.820/0.996 ms

E agora o retorno da filial:

:~# ip route | grep tun2

10.2.111.0/24 via 10.110.0.1 dev tun2

10.110.0.1 dev tun2 proto kernel scope link src 10.115.0.1

~# ping 192.168.111.10 -c 4

PING 192.168.111.10 (192.168.111.10) 56(84) bytes of data.

--- 192.168.111.10 ping statistics ---

4 packets transmitted, 0 received, 100% packet loss, time 57ms

root@Y22-SRVR-SM:~# ping 10.2.111.1 -c 4

PING 10.2.111.1 (10.2.111.1) 56(84) bytes of data.

64 bytes from 10.2.111.1: icmp_seq=1 ttl=64 time=13.2 ms

64 bytes from 10.2.111.1: icmp_seq=2 ttl=64 time=13.1 ms

64 bytes from 10.2.111.1: icmp_seq=3 ttl=64 time=12.1 ms

64 bytes from 10.2.111.1: icmp_seq=4 ttl=64 time=14.3 ms

--- 10.2.111.1 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 7ms

rtt min/avg/max/mdev = 12.118/13.182/14.272/0.774 ms

olha os conf da vpn

:/etc/openvpn# cat VPN-MATRIZ-SAOMIGUEL.conf

#matriz

dev tun2

ifconfig 10.110.0.1 10.115.0.1

proto udp

port 1177

tls-server

tun-mtu 1500

tun-mtu-extra 32

mssfix 1400

dh /etc/openvpn/certs/keys/dh4096.pem

ca /etc/openvpn/certs/keys/ca.crt

cert /etc/openvpn/certs/keys/VPN-MATRIZ-SAOMIGUEL.crt

key /etc/openvpn/certs/keys/VPN-MATRIZ-SAOMIGUEL.key

tls-auth /etc/openvpn/certs/keys/ta-matriz-saomiguel.key 0

keepalive 10 120

comp-lzo

persist-key

persist-tun

resolv-retry infinite

float

cipher AES-256-CBC

auth SHA512

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

explicit-exit-notify 1

push "route 10.2.111.0 255.255.255.0"

route 10.2.115.0 255.255.255.0

route 192.168.115.0 255.255.255.0

auth-nocache

verb 3

status /var/log/openvpn/VPN-FILIAL-SAOMIGUEL-staus.log

log-append /var/log/openvpn/VPN-FILIAL-SAOMIGUEL.log

Conf da filial

:~# cat /etc/openvpn/VPN-MATRIZ-SAOMIGUEL.conf

client

remote 207.x.x.x 1494

remote 185.x.x.x 1494

dev tun2

ifconfig 10.115.0.1 10.110.0.1

proto udp

nobind

#dh /etc/openvpn/dh4096.pem

ca /etc/openvpn/certs/keys/ca.crt

cert /etc/openvpn/certs/keys/cliente-matriz-saomiguel.crt

key /etc/openvpn/certs/keys/cliente-matriz-saomiguel.key

tls-auth /etc/openvpn/certs/keys/ta-matriz-saomiguel.key 1

tls-client

remote-cert-tls server

keepalive 10 120

comp-lzo

persist-key

persist-tun

resolv-retry infinite

float

cipher AES-256-CBC

auth SHA512

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

explicit-exit-notify 1

auth-nocache

push "route 10.2.115.0 255.255.255.0"

push "route 192.168.115.0 255.255.255.0"

verb 3

status /var/log/openvpn/VPN-MATRIZ-SAOMIGUEL-status.log

log-append /var/log/openvpn/VPN-MATRIZ-SAOMIGUEL.log