(ajuda)Segurança Arch linux

1. (ajuda)Segurança Arch linux

galaxywi

(usa Arch Linux)

Enviado em 21/05/2021 - 21:37h

sou iniciante e estou primeiramente aprendendo sobre a segurança no geralwiki: https://wiki.archlinux.org/title/Security_(Portugu%C3%AAs)#Microc%C3%B3digo

-----> tenho lido o wiki do arch porem não compreendi muito bem o resultado dessa linha, alguem poderia dizer se esta ok

linha:

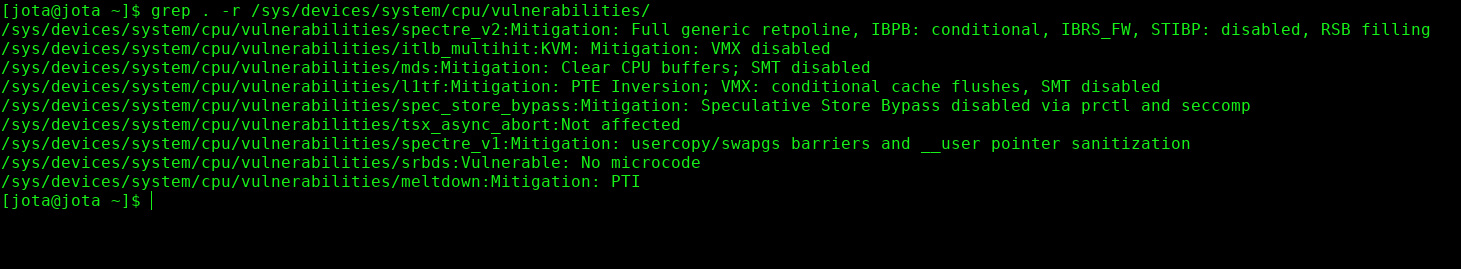

$ grep . -r /sys/devices/system/cpu/vulnerabilities/

me retorna o resultado :

/sys/devices/system/cpu/vulnerabilities/spectre_v2:Mitigation: Full generic retpoline, IBPB: conditional, IBRS_FW, STIBP: disabled, RSB filling

/sys/devices/system/cpu/vulnerabilities/itlb_multihit:KVM: Mitigation: VMX disabled

/sys/devices/system/cpu/vulnerabilities/mds:Mitigation: Clear CPU buffers; SMT disabled

/sys/devices/system/cpu/vulnerabilities/l1tf:Mitigation: PTE Inversion; VMX: conditional cache flushes, SMT disabled

/sys/devices/system/cpu/vulnerabilities/spec_store_bypass:Mitigation: Speculative Store Bypass disabled via prctl and seccomp

/sys/devices/system/cpu/vulnerabilities/tsx_async_abort:Not affected

/sys/devices/system/cpu/vulnerabilities/spectre_v1:Mitigation: usercopy/swapgs barriers and __user pointer sanitization

/sys/devices/system/cpu/vulnerabilities/srbds:Vulnerable: No microcode

/sys/devices/system/cpu/vulnerabilities/meltdown:Mitigation: PTI

a pergunta é: esta ok o retorno das linhas(seguro)

bom, alem disso, como posso saber se meu sistema esta seguro realmente, existem outros codigos/outras formas.

edit1: alem do wiki vou buscar no site aqui também, se nao for pedir muito se puderem mandar links que me façam compreender melhor a parte de segurança, agradeço muito

Patrocínio

Site hospedado pelo provedor RedeHost.

Destaques

Artigos

A combinação de WMs com compositores feitos por fora

Audacious, VLC e QMMP - que saudades do XMMS

SUNO OpenSource: Crie um servidor de gerador de música com IA

Instalação Completa e Configuração Básica do Void Linux

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Dicas

Tenha opção de emblemas embutido no pcmanfm

Instalar o Microsoft Teams no Ubuntu e Derivados

Tópicos

O WiFi não reconhece minha rede depois que o processo de suspensão é r... (4)

Instalador não reconhece SSD Sata. (12)

Quero configurar cgconfig.conf (0)

Top 10 do mês

-

Xerxes

1° lugar - 130.495 pts -

Fábio Berbert de Paula

2° lugar - 61.071 pts -

Buckminster

3° lugar - 36.835 pts -

Alberto Federman Neto.

4° lugar - 26.467 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

5° lugar - 20.230 pts -

Sidnei Serra

6° lugar - 19.888 pts -

Daniel Lara Souza

7° lugar - 19.385 pts -

Mauricio Ferrari (LinuxProativo)

8° lugar - 19.439 pts -

edps

9° lugar - 18.273 pts -

Andre (pinduvoz)

10° lugar - 14.758 pts