Malware, Vírus e Hacking. Estamos seguros usando Linux?

A pergunta que ainda não se cala entre veteranos e novatos no GNU/Linux será respondida neste artigo, existe vírus para o Linux? Neste artigo eu descrevo quais são as verdadeiras ameaças para usuários do GNU/Linux e o que é só especulação da mídia e como se defender.

[ Hits: 47.182 ]

Por: M4iir1c10 em 11/08/2015 | Blog: https://github.com/mauricioph

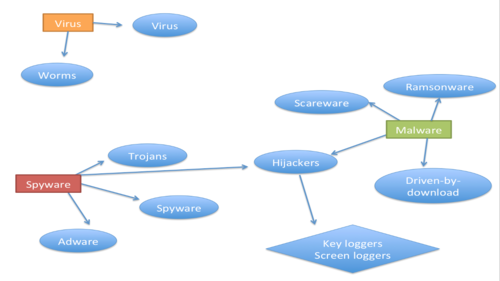

Entendendo os nomes

Vírus - esse termo genérico é o mais usado e o mais associado porque foi o primeiro termo para o hoje chamado Malware. O "vírus" e um programa geralmente pequeno que se infiltra em aplicações legítimas e sem maior interação do usuário se multiplica e se espalha por outros sistemas, assim como um vírus biológico. Depois de feito a tarefa principal que é multiplicar ele pode executar uma outra tarefa secundária, como por exemplo modificar um ou mais programas legítimos para comprometer as informações do computador atacado.

Worm - o verme (worm) é outro programa pequeno e auto-replicante, mas geralmente ele não se aloja em outra aplicação, em vez disso ele roda escondido como um serviço do sistema, executando a tarefa pela qual foi criado.

Trojan - um programa que se disfarça de um tipo de aplicação mas na verdade é outra, inspirado na história da conquista de Troia pelos Gregos. Os Troianos estavam em guerra contra a Grécia e a guerra já estava se estendendo há mais de 10 anos, os gregos decidiram fingir que estavam se rendendo e como mostra de sua rendição eles presentearam os Troianos com uma estátua de um cavalo gigantesco, só que dentro dessa estatua de madeira havia um compartimento oco onde soldados gregos se esconderam e ao cair da noite os soldados saíram de dentro do cavalo e abriram as portas do palácio Troiano. Assim os Gregos aproveitaram a escuridão da noite para atacar de surpresa os Troianos que dormiam. A mesma coisa os cavalos de troia (Trojan Horses) fazem no sistema eles abrem portas de conexão para vírus e outras pragas dominarem o computador atingido. A ideia de um cavalo de troia é que você usuário queira rodar ele pensando que você está executando uma tarefa enquanto por de traz outra tarefa está sendo executada sem seu conhecimento.

Adware - não é necessariamente um malware e quase nunca chega ao computador como os descritos acima. Adware é um software que usa uma forma de fazer propagandas de produtos que possam te interessar. Às vezes companhias anunciantes abusam desse tipo de programa e fazem seus comerciais de maneira que eles rastreiam informações confidenciais e fazem comparações com produto anunciados. Na maioria das vezes nós concordamos que o adware rastreie suas atividades como instalação de programas que eles estão acompanhando. Uma vez você removendo o programa que ele acompanha, eles também são desinstalados. Um exemplo disso? Sabe aquela aplicação que você viu no Google Play que não te chamou muito a atenção, porém quando você viu que um dos seus amigos usa essa aplicação e ele deu um "curtir" na aplicação, você decidiu testar?

Spyware - software que monitora seu computador e revela a informação coletada para alguém interessado nesta informação. Isso pode ter início quando você visita uma página ou pode chegar ao extremo de capturar as teclas que você digita no teclado ou os movimentos do mouse.

Ransomware - recente tipo de ataque onde o criador visa obter dinheiro usando tecnologias como Bitcoin. Esse tipo de malware altera seu sistema de forma que impede a recuperação de arquivos atingidos. O programa malicioso usa encriptação para bloquear acesso aos arquivos do usuário e faz upload da chave de decriptação para um servidor e exige pagamento de uma "licença" para desbloquear os arquivos. O acesso aos seus arquivos é literalmente raptado pelos cibercriminosos.

Scareware - software que parece ser algo legal (geralmente disfarçada de alguma ferramenta para ajudar a corrigir o seu computador), mas quando ele é executado ele lhe diz que seu sistema está infectado ou quebrado de alguma forma. Esta mensagem é geralmente entregue de uma maneira que se destina a assustá-lo a fazer algo. O software afirma ser capaz de resolver os seus problemas se você pagar um valor aos criadores do programa para a versão completa. Scareware também é referido como software "trapaceiro" (rogue) - como antivírus "trapaceiro".

Drive-by download - a maneira mais popular de se pegar vírus hoje em dia, você entra em um website e um script malicioso faz downloads dessas pragas no seu computador através de brechas na segurança do seu navegador para infectar todo o sistema.

Você baixou um software qualquer e durante a instalação ele faz outro download e instala outro programa sem a sua intervenção ou conhecimento.

Para ir direto ao assunto eu vou mostrar neste artigo que essa é a nossa realidade no Linux:

- Vírus - Não existe

- Worm - Não existe

- Trojan - Sim e junto com outros spywares se torna o mais perigoso no ambiente Linux, porém o perigo não é para o sistema e sim para o usuário.

- Adware - Sim porém facilmente cancelado

- Spyware - Sim

- Ransomware - Não existe para Linux em geral com exceção ao Android

- Scareware - Não existe para Linux em geral com exceção ao Android

- Drive-by download - Sim porém inofensivo.

2. Entendendo os nomes

3. Vírus e Worms

4. Trojans e Spyware

5. Adware, Ransomware e Scareware

6. Drive-by-Download

7. Android, SUSE e Canonical

8. Invasão remota e física

9. Invadindo o seu próprio Linux

10. Referências e conclusão

Proteção de tela ou vídeo como papel de parede

Raios de luz explodindo atrás do texto

Aprendendo a melhorar os seus scripts

5 comandos que ninguém nunca deve executar no Linux

Engenharia Social - Fios de telefone

Mecanismo de firewall e seus conceitos

EcryptFS - Usando, Desvendando suas Chaves e Recuperando seus Arquivos

Muito bom. O melhor artigo sobre o assunto que li. Parabéns.

Excelente artigo que merece ser lido calmamente linha a linha, dado o tamanho e a qualidade.

Prefiro pensar que o cara que clicou unlike errou o botãozinho por bobeira.

Tenho algumas coisas a dizer sobre o excelente artigo:

- Se eu não me engano, um vírus (de MSDOS) copiava seu código para dentro de um executável num certo ponto do código binário. Daí quando o executável rodava, ele se replicava e executava outras coisas para as quais ele foi programado. Lembrando que existiam dois tipos de programas em DOS os de extensão .COM e os de extensão .EXE e não me lembro agora a diferença.

- WINE é acrônimo de WINE Is Not Emulator.

O artigo me deixou com uma profunda impressão e com algumas dúvidas quanto ao tema segurança:

- Se eu quiser reforçar meu sistema com criptografia, se não me engano chama-se sistema LUKS, eu posso, não é. Mas o que poderia criptografar além do /home?

- Posso criptografar a /var? a /usr? Ou até mesmo a / (raiz)? Certamente jamais a /boot poderia ser criptografada por causa do kernel.

- Daria certo essas criptografias em partições físicas ou lógicas com LVM?

- Eu colocar o usuário root no /etc/securetty dá alguma diferença nos truques com o GRUB?

- Se eu alterar manualmente o /etc/passwd trocando shell do usuário root por /bin/false também afeta em algo nos truques com o root?

Eu penso que é só.

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

Cara, que artigo incrível. Muito didático e ao mesmo tempo muito avançado. Gostei demais! Parabéns! Abraços

Muito obrigado . Muito bom ...espero mais e maiores . Abragendo tudo , como eu disse ao Elgio uma vez. Sua resposta ? Não existe um que abranja tudo ! Rsrsrs

Obrigado .

Boa tarde,

Artigo bem explicado. Gostei, parabéns!!

Att,

Jbaf 2015

Mageia 5(KDE), Fedora 21(GNOME)

http://www.mageia.org/pt-br/5/

Obrigado por todos os comentarios e perguntas, sempre e bom ter a participacao de voces... aprendemos juntos.

[2] Comentário enviado por listeiro_037 em 12/08/2015 - 01:17h

...O artigo me deixou com uma profunda impressão e com algumas dúvidas quanto ao tema segurança:

- Se eu quiser reforçar meu sistema com criptografia, se não me engano chama-se sistema LUKS, eu posso, não é?

Sim

Mas o que poderia criptografar além do /home?

- Posso criptografar a /var? a /usr? Ou até mesmo a / (raiz)? Certamente jamais a /boot poderia ser criptografada por causa do kernel.

Sim, voce esta correto. Com excessao do /boot qualquer pasta pode ser criptografada.

- Daria certo essas criptografias em partições físicas ou lógicas com LVM?

Sim, tanto fisica como logica.

- Eu colocar o usuário root no /etc/securetty dá alguma diferença nos truques com o GRUB?

Nao, colocando em /etc/securetty nao afeta nada. O arquivo securetty e consultado por login e no single user mode o sulogin ignora completamente o securetty. Outro ponto que vc deve levar em consideracao e que se vc quer controlar o login do root pelo securetty somente os programas que sao controlados por PAM serao afetados e ssh e um dos que nao sao afetados, para impedir o root logando no ssh edite o /etc/ssh/sshd_conf

- Se eu alterar manualmente o /etc/passwd trocando shell do usuário root por /bin/false também afeta em algo nos truques com o root?

Nao...NAO, NAO, se voce fizer isso voce nao vai conseguir mais logar como root... Nao faca isso...

Eu penso que é só.

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

I totally agree with that statement from Snowden.

Meu contato? anote ai :)

51.562532 -0.109389

51° 33' 45.1152'' N, 0° 6' 33.8004'' W

Valeu pela paciência em me responder.

Obrigado novamente!

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

Parabéns ao autor. Este foi, sem qualquer dúvida, um dos melhores artigos, senão o melhor, que li relativamente a Linux.

De resto, apesar de já acompanhar este site à algum tempo, registei-me agora especificamente para comentar este artigo.

Mais uma vez, parabéns ao autor e ao VOL por ter aqui rapaziada tão qualificada a fazer excelentes artigos.

Como sempre a culpa é do cara com a mão no teclado seja no Linux ou no Windows.

Caramba que belo tópico, ajudou bastante. Parabéns.

Só não encontrei o código que você ia mostrar no final do post daquele e-mail que você recebeu. Fiquei curioso ;)

Vide: "Na última pagina desse artigo eu vou mostrar um código que poderia destruir um computador..."

___________________________________________________________________

[i]"Vivemos todos sob o mesmo céu, mas nem todos temos o mesmo horizonte." - Konrad Adenauer

Ubuntu 14.04 LTS amd64 - Core i7 3770K, 8GB RAM - NVIDIA GTX 760 Windforce[/i]

[11] Comentário enviado por bleckout em 19/08/2015 - 22:40h

Caramba que belo tópico, ajudou bastante. Parabéns.

Só não encontrei o código que você ia mostrar no final do post daquele e-mail que você recebeu. Fiquei curioso ;)

Vide: "Na última pagina desse artigo eu vou mostrar um código que poderia destruir um computador..."

___________________________________________________________________

[i]"Vivemos todos sob o mesmo céu, mas nem todos temos o mesmo horizonte." - Konrad Adenauer

Ubuntu 14.04 LTS amd64 - Core i7 3770K, 8GB RAM - NVIDIA GTX 760 Windforce[/i]

Oque eu recebi no email e um e o que eu falei nesse paragrafo que voce mencionou e outro.

O recebido no email esta no screenshots que eu postei e me baseando naquele eu escrevi o codigo que voce mencionou ele esta na pagina 10 na parte das referencias eu o chamo de bash malicioso.

Muito top o Artigo, um dos melhores que já li aqui no VOL.

Legal!

muito bom amigo... esta de parabens , completamente claro e especifico dificilmente alguem fala com essa clareza...artigo de primeira...

valew.

[13] Comentário enviado por pekman em 05/05/2017 - 01:02h

Linux agora virou sistema Operacional?

Sim e sempre foi

Patrocínio

Destaques

Artigos

Gentoo binário em 2026: UEFI, LUKS, Btrfs e Systemd

Trabalhando Nativamente com Logs no Linux

Jogando Daikatana (Steam) com Patch 1.3 via Luxtorpeda no Linux

LazyDocker – Interface de Usuário em Tempo Real para o Docker

Dicas

Por que sua empresa precisa de uma PKI (e como automatizar EMISSÕES de certificados via Web API)

Instalando NoMachine no Gentoo com Systemd (acesso Remoto em LAN)

Gentoo: Trocando wpa_supplicant pelo iwd no NetworkManager (Systemd)

OCS Inventory NG: Instalação de Agentes Linux e Windows + Autenticação HTTP

Tópicos

Removere linux-image-6... [RESOLVIDO] (2)

Quando vocês pararam de testar distros? (19)

O que houve com slackware ??? (6)

Top 10 do mês

-

Xerxes

1° lugar - 124.270 pts -

Fábio Berbert de Paula

2° lugar - 59.336 pts -

Buckminster

3° lugar - 30.405 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

4° lugar - 19.856 pts -

Alberto Federman Neto.

5° lugar - 19.424 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 19.124 pts -

Diego Mendes Rodrigues

7° lugar - 18.028 pts -

edps

8° lugar - 17.872 pts -

Daniel Lara Souza

9° lugar - 17.487 pts -

Andre (pinduvoz)

10° lugar - 15.361 pts