Aplicação do firmware intel-microcode no Slackware

Todos sabemos que em outras distribuições as coisas são mais automáticas, já no Slackware são bem manuais, isso é ruim? Acho que depende do ponto de vista! Eu acho bem salutar saber o que ocorre em meu sistema, quais serviços são iniciados e a forma como o mesmo se comporta estando eu (acho) que no controle...

[ Hits: 6.666 ]

Por: edps em 22/11/2020 | Blog: https://edpsblog.wordpress.com/

Instalação de pacotes

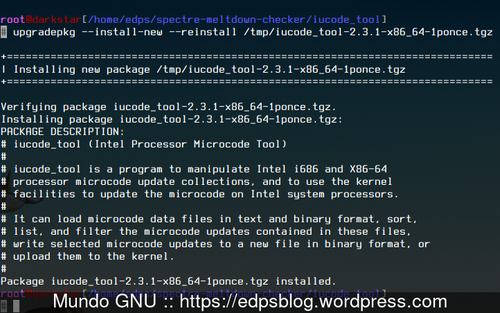

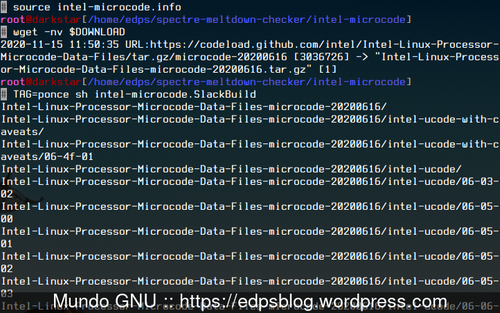

Começando pela dependência iucode_tool e em seguida pelo intel-microcode:

# wget -nv https://slackbuilds.org/slackbuilds/14.2/system/iucode_tool.tar.gz https://slackbuilds.org/slackbuilds/14.2/system/intel-microcode.tar.gz

# tar xf iucode_tool.tar.gz

# tar xf intel-microcode.tar.gz

# cd iucode_tool/

# chmod +x iucode_tool.SlackBuild

# source iucode_tool.info

# wget -nv $DOWNLOAD

# ./iucode_tool.SlackBuild

# TAG=ponce sh iucode_tool.SlackBuild

# upgradepkg --install-new --reinstall /tmp/iucode_tool-2.3.1-x86_64-1ponce.tgz

# cd ../intel-microcode/

# chmod +x intel-microcode.SlackBuild

# source intel-microcode.info

# wget -nv $DOWNLOAD

# TAG=ponce sh intel-microcode.SlackBuild

# upgradepkg --install-new --reinstall /tmp/intel-microcode-20200616-noarch-1ponce.tgz

NOTA

No comando de execução do SlackBuid, ignore o campo TAG=ponce caso utilize o Slackware 14.2, nesse caso começará por sh *.SlackBuild. Assim executei pois uso o Slackware Current e que usa o repositório -git do SlackBuilds, cuja TAG é ponce e não a SBo da release estável (14.2). Estando instalados os pacotes, um arquivo chamado intel-ucode.cpio será criado em /boot e mais a frente esse será concatenado para a criação de um novo arquivo initrd, o que veremos a seguir.# cd ..

# pwd

( apenas para indicar o caminho da pasta spectre-meltdown )

Continua...

2. Instalação de pacotes

3. Criação do novo initrd

4. Testando

Virtualbox - clonando e reduzindo o tamanho de HDs

CrunchBang Backported - Instalação e Configuração

Reempacotamento e repositório local em um sistema Debian-like

Debian Constantly Usable Testing (CUT)

Packer - Instalando pacotes do AUR no Arch Linux

PSAD: Port Scan Attack Detector

Matriz <-> Filial com o OpenVPN

PaX: Solução eficiente para segurança em Linux

Instalação do Snort + BASE no Debian Etch pelos fontes

muito bom.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

[1] Comentário enviado por mauricio123 em 22/11/2020 - 11:33h

muito bom.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

Thanks!

[3] Comentário enviado por LckLinux em 03/01/2021 - 11:11h

Obrigado \o/

Disponha brother...

Patrocínio

Destaques

Artigos

Gentoo binário em 2026: UEFI, LUKS, Btrfs e Systemd

Trabalhando Nativamente com Logs no Linux

Jogando Daikatana (Steam) com Patch 1.3 via Luxtorpeda no Linux

LazyDocker – Interface de Usuário em Tempo Real para o Docker

Dicas

Substituindo o NetworkManager pelo iwd (e iwgtk)

Em qual Arquivo colocar as Configurações

Forçar resolução teimosa no Wayland

Como fazer um pendrive bootável utilizando a ferramenta Rufus

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (1)

Quando vocês pararam de testar distros? (18)

Top 10 do mês

-

Xerxes

1° lugar - 113.604 pts -

Fábio Berbert de Paula

2° lugar - 56.515 pts -

Buckminster

3° lugar - 28.930 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

4° lugar - 18.167 pts -

Mauricio Ferrari (LinuxProativo)

5° lugar - 17.799 pts -

Alberto Federman Neto.

6° lugar - 17.276 pts -

Diego Mendes Rodrigues

7° lugar - 16.947 pts -

edps

8° lugar - 15.992 pts -

Daniel Lara Souza

9° lugar - 15.879 pts -

Andre (pinduvoz)

10° lugar - 13.700 pts