Suporte TCP Wrapper - Serviços stand-alone no Debian 6

Serviços stand-alone são aqueles que "escutam" as conexões TCP/IP diretamente da interface de rede, como por exemplo, Portmap ou SSH. Estes serviços devem ser protegidos de vários modos pelo administrador, tais como: configurações restritivas, regras de firewall e regras de ACL da biblioteca libwrap, conhecida como TCP Wrapper.

[ Hits: 25.431 ]

Por: Perfil removido em 11/09/2012

TCP Wrapper

Conceitos básicos

TCP Wrapper pode ser visto como uma camada adicional de proteção, permitindo criar listas de controle de acesso (ACLs) específicas para cada serviço compilado com suporte a biblioteca libwrap.TCP Wrapper é baseado em uma abordagem por endereçamento de "host / rede" (host-based) permitindo uma granulação das permissões, ou negações, baseado no IP do host ou da rede de origem da requisição.

No Debian 6, o executável /usr/sbin/tcpd (TCP Wrapper Daemon) é instalado, por padrão, pelo pacote "tcpd" e a biblioteca "libwrap" pelo pacote "libwrap0".

# dpkg -p libwrap0

# dpkg -p tcpd

Para saber se um serviço oferece suporte para "libwrap", utilizamos o comando ldd (1) - List Dynamic Dependencies – sobre o daemon do serviço.

Por exemplo: /usr/sbin/sshd é o daemon do serviço SSH no Debian 6.

Para confirmarmos o suporte a "libwrap.so.0" em SSHD, utilizamos o seguinte comando:

# type -P sshd | xargs ldd | fgrep libwrap

Saída:

libwrap.so.0 => /lib/libwrap.so.0 (0xb7685000)

Confirmado!

Funcionamento

Um serviço como SSHD, normalmente não é ativado por xinetd, então, o suporte para TCP Wrapper é compilado diretamente com a opção durante a compilação (--with-libwrap), para tornar o suporte interno ao programa.Observe que isso implica em uma mudança no código do programa, que passa a ter acesso às funções da biblioteca "libwrap". Através de /usr/sbin/tcpd, é feita a leitura das regras de ACL TCP Wrapper, contidas em /etc/hosts.allow e /etc/hosts.deny.

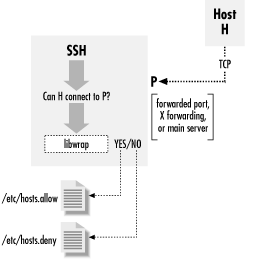

Observe o esquema seguinte:

O Host (H) deseja conectar-se ao servidor SSH via TCP na porta (P).

O servidor SSH tem o suporte libwrap ativado internamente, então uma consulta aos arquivos em /etc/hosts.allow e /etc/hosts.deny é feita, via tcpd, levando em conta as seguintes situações:

- A não existência dos arquivos /etc/hosts.allow e /etc/hosts.deny é tratada como se ambos existissem e estivessem vazios;

- A procura por uma regra pára, quando uma que combina é encontrada;

- O acesso é garantido quando uma regra combinar com uma requisição (daemon, cliente) existente em /etc/hosts.allow, que é lido primeiro;

- O acesso é negado quando uma regra combinar com uma requisição (daemon, cliente) existente em /etc/hosts.deny, lido após hosts.allow.

Se a requisição (daemon, cliente) não for localizada em ambos arquivos, então o acesso é GARANTIDO, ou seja, a política padrão para TCP Wrapper é ACEITAR a requisição se não houver uma regra contrária.

2. TCP Wrapper

3. Regras - Padrões - Execução

4. Extensão - Controle

Rede mista wireless/cabo com Linux/Windows em residências e pequenas empresas

Ambiente de desenvolvimento Java com Ubuntu 7.10 e Net Beans 6

Qual distribuibuição GNU/Linux devo utilizar?

Apache 2.2 - Introdução ao módulo mod_rewrite

Bypass de firewall com tunelamento por DNS

Desvendando código malicioso no fórum Viva o Linux

ClamAV, o kit de ferramentas antivírus

Recuperando senhas de usuários

Detectando vulnerabilidades com o Nessus

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Atenção a quem posta conteúdo de dicas, scripts e tal (2)

Artigos

Aprenda a criar músicas com Inteligência Artificial usando Suno AI

Entendendo o que é URI, URL, URN e conhecendo as diferenças entre POST e GET

Ativando o Modo Noturno via Linha de Comando no GNOME/Wayland

Manutenção de sistemas Linux Debian e derivados com apt-get, apt, aptitude e dpkg

Dicas

Instalando Google Chrome no Ubuntu 24.04 LTS

Quantidade de caracteres suportados na barra de endereços dos navegadores

Instalando o Firefox via pacote .deb no Ubuntu 24.04 LTS

Como criar um robot em NTSL (Nelogica Trading System Language) para Profitchart

Tópicos

Software de reprodução de mídia (0)

Mikrotik bloqueando sites sozinho (0)

Acesso a internet servidor virtualizado [RESOLVIDO] (12)

Segunda tela não dá vídeo mas reconhece o monitor no painel (0)

Top 10 do mês

-

Xerxes

1° lugar - 74.480 pts -

Fábio Berbert de Paula

2° lugar - 61.621 pts -

Clodoaldo Santos

3° lugar - 45.296 pts -

Buckminster

4° lugar - 28.363 pts -

Sidnei Serra

5° lugar - 26.222 pts -

Alberto Federman Neto.

6° lugar - 18.080 pts -

Daniel Lara Souza

7° lugar - 17.772 pts -

Mauricio Ferrari

8° lugar - 17.136 pts -

Diego Mendes Rodrigues

9° lugar - 15.483 pts -

edps

10° lugar - 15.210 pts