Pen-Test com ênfase em WLAN

Em geral, é comum encontrar redes sem fio desprovidas de segurança e passíveis de serem facilmente invadidas, comprometendo assim toda a rede, onde atualmente toda a informação digital tem um valor imensurável para o meio corporativo, sendo que ter seus dados capturados por um atacante é algo que pode gerar danos irreparáveis.

[ Hits: 43.546 ]

Por: patrick em 07/11/2010

Quebrando WEP

Usando o sistema operacional Ubuntu 9.10, o primeiro passo para se usar o kismet é baixar o pacote e depois deve-se configurar o mesmo de acordo com o driver de sua interface de rede, o arquivo de configuração é o /etc/kismet/kismet.conf.

# apt-get install kismet

Edite a linha "source=none,none,addme", onde o primeiro "none" é o driver usado pela sua placa de rede, o segundo "none" é a sua interface e "addme" é um apelido qualquer que pode-se dar a interface de rede.

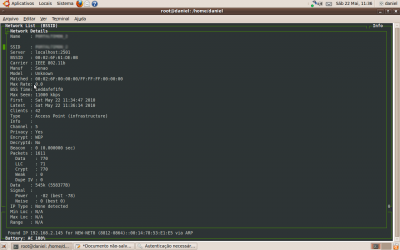

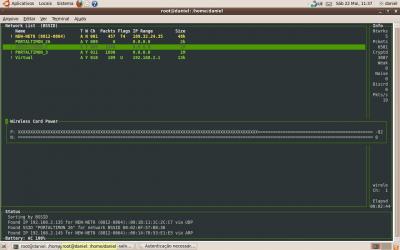

Quando o comando "kismet" é executado em um terminal, você terá acesso a seguinte interface: Pressione a tecla backspace e em seguida a tecla "s" e depois "b", e selecione a rede alvo, para obter informações sobre a rede alvo pressione a tecla enter. Para efetuar a captura de pacotes devemos selecionar a rede alvo e ativar a tecla caps lock e em seguida digitar shift+l para que o KISMET comece a captura. Agora para injetar tráfego na rede deve-se colocar a interface em modo promíscuo no canal da rede alvo, onde wlan2 refere-se a interface de rede e 5 o canal utilizado pela rede alvo, para isso utilizamos o seguinte comando:

# airmon-ng start

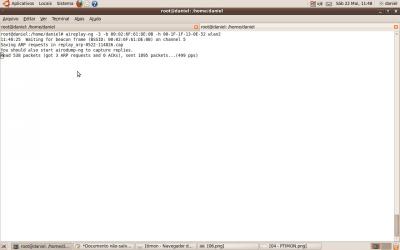

Utilize a ferramenta aireplay-ng para a injeção de tráfego na rede. O aireplay-ng faz parte da sute aircrack-ng. Para injetar tráfego na rede alvo é necessário obter informações como o BSSID do AP alvo e endereço físico de sua interface de rede, obtendo essa informação é só executar o seguinte comando em outro terminal:

# aireplay-ng -3 -b 00:02:6F:61:DE:0B -h 00-1F-1F-13-0E-52

Onde 00:02:6F:61:DE:0B o BSSID e o 00-1F-1F-13-0E-52 o endereço físico de sua interface de rede ou de algum cliente conectado.

2. Quebrando WEP

3. Quebrando criptografia WPA/WPA2

4. Ferramentas avançadas

5. Considerações finais

Avast antivírus para GNU/Linux

Instalação do certificado digital token utilizado pela OAB-SP no Fedora 39

Instalação e configuração do HexChat com a rede Tor

Dark Web e Malwares na internet, quanto custa?

Shellter Project - Ferramenta para bypass de AV

Bacana! Você tocou em um assunto interessante, Wi-fi hacking.

Nota 10.

Show de bola o assunto, creio que seja de

interesse de muitos - 10

Esse foi o tema do meu TCC, que resolvi publicar com essa galera que sempre me ajudou.

VLW.....

bom tuto aew pra galera ....

entao estou fazendo minha monografia sobre Sistemas de detecção de intrusão sem fio .....

gostaria de saber se voce jah trabalhou com snort wireless ou tem algum material para indicar ...

estou na fase final de validação do prototipo e teste ... porém estou apanhando um pouco nas configuraçoes e validaçoes das regras ...

preciso ferramentas para testar Fake AP , AntiStumbler , Deauth Flood , MAc spoof ...

abraçoo

att Marcelo Coelho

msn/mail

marcelolcc@hotmail.com

marcelo, ja utilizei algumas dessas ferramentas e em breve estarei postando novos artigos... aguarde....

Se você é iniciante para descobrir o drive que é utilizado o comando é lspci, na documentação do kismet é chamado como capture source, e para descobrir a interface o comando é ifconfig.

Patrocínio

Destaques

Atenção a quem posta conteúdo de dicas, scripts e tal (2)

Artigos

Manutenção de sistemas Linux Debian e derivados com apt-get, apt, aptitude e dpkg

Melhorando o tempo de boot do Fedora e outras distribuições

Como instalar as extensões Dash To Dock e Hide Top Bar no Gnome 45/46

Dicas

Como Atualizar Fedora 39 para 40

Instalar Google Chrome no Debian e derivados

Consertando o erro do Sushi e Wayland no Opensuse Leap 15

Instalar a última versão do PostgreSQL no Lunix mantendo atualizado

Flathub na sua distribuição Linux e comandos básicos de gerenciamento

Tópicos

ASRock H310CM-HG4 vs Linux [RESOLVIDO] (19)

redirecionando saida de comando touch para o AWK[AJUDA] (8)

Manipulação de dados binários, aplicações (0)

Fedora 40 Melhor que Ubuntu 24.04 (7)

Microfone do meu headset não é recinhecido. Meu notebook é um Acer Asp... (13)

Top 10 do mês

-

Xerxes

1° lugar - 76.347 pts -

Fábio Berbert de Paula

2° lugar - 60.882 pts -

Clodoaldo Santos

3° lugar - 46.493 pts -

Sidnei Serra

4° lugar - 26.858 pts -

Buckminster

5° lugar - 25.781 pts -

Daniel Lara Souza

6° lugar - 18.612 pts -

Alberto Federman Neto.

7° lugar - 18.598 pts -

Mauricio Ferrari

8° lugar - 17.881 pts -

Diego Mendes Rodrigues

9° lugar - 16.080 pts -

edps

10° lugar - 15.734 pts